こんにちは。GMOインターネットの斉藤です。今回はLinuxサーバー管理のときに便利に使えるmoshとそれをConoHaで使うコツをご紹介します。

目次

はじめに

ConoHaなどのVPSはもちろん、リモートでLinuxサーバーを管理するときによく使われるのはsshではないかと思います。私ももちろんsshは使うのですが、自分で頻繁に使うサーバーについてはmoshを使っています。

MoshはThe mobile shellの略で、sshの置き換えを目指して開発されているソフトウェアで、sshの機能に加えてさまざまな便利機能が追加されています。

Mosh: the mobile shell

https://mosh.org/

私はとくにコネクションの自動再接続が気に入って使っています。

moshには接続が切れても自動で再接続してくれる機能があります。ラップトップを閉じてスリープにして、再度開いたときにすでにリモートサーバーへ繋がっている状態になるのです。この間に場所を移動してIPアドレスが変わっても問題ありません。

今でこそステイホームな状況ではありますが、それでもカフェとかでちょっとサーバーのログを見たいこともありますからね(ありますよね?) 。そんなときに非常に有用です。

私はこのmoshの再接続機能とtmuxのセッション管理を併せて使っていて、場所は環境に依存せず、またラップトップの再起動などでも作業環境が保存されるようにしています。

ほかにも優れたローカルエコーはWi-Fiの電波が微妙なところでイライラせずにすみますし、sshと認証メソッドを共有しているので安心して使えるところもメリットでしょうか。

インストールも簡単です。多くのプラットフォームでコマンド1つ叩くだけです。このあたりも素晴らしいですね!

ConoHaで安全にmoshを使う

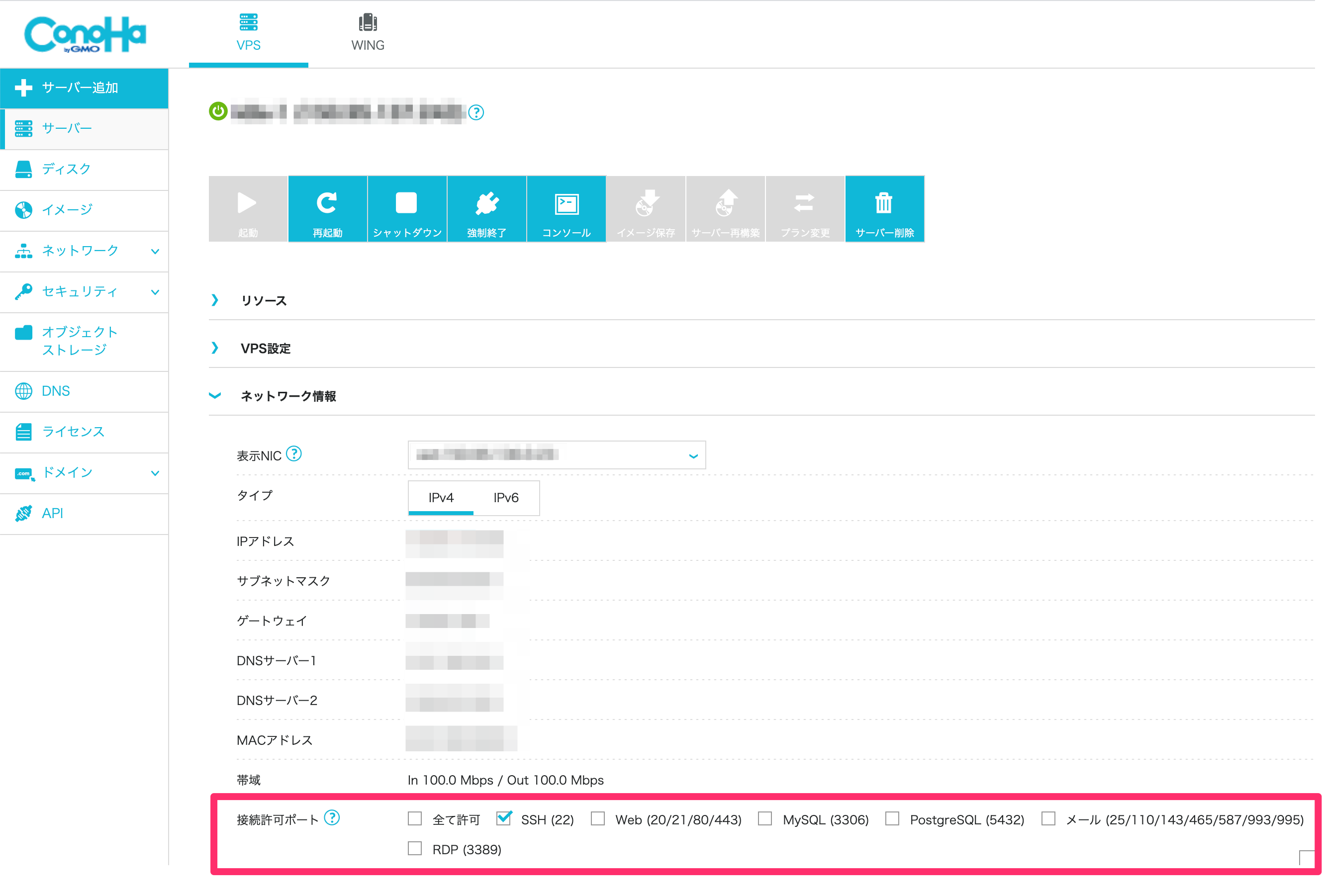

さてConoHaには「接続許可ポート」という機能があって、コントロールパネルからVPSへのポート制限することができます。

この設定を「すべて許可」で運用しても問題はありませんが、一般的には使うポートだけを許可するのが良いとされています。サーバー上で意図しないプログラムが動いていた場合などでも、外部からの通信を遮断できるからです。

moshの実際の挙動は、まずsshでサーバーに接続を行い、認証が完了した後にサーバー上でmosh-serverと言うコマンドが実行されてクライアントとの接続が確立します。なので、moshは単体では使えません。必ずsshとセットで使うことになります。

sshは22/tcpを使いますが、moshはそれに加えて60000-61000/udpを使います。上記のスクリーンショットのように、コントロールパネルからsshのポートだけを許可しても、udpを使うmoshは使うことができません。とは言っても「すべて許可」での運用は避けたいものです。

ConoHaにはセキュリティグループと言う機能があって、接続元のIPアドレスやポート番号を使ってパケットフィルタリングを行えます。前述の「接続許可ポート」もこのセキュリティグループを使って実装されています。なので、moshを使うにはセキュリティグループを使って60000-61000/udpを許可してあげればよいのです。

本来セキュリティグループはConoHa APIを使って作業するのですが、結構大変です。なのでここでは拙作のconoha-netというCLIツールを使ってみましょう。簡単に操作できます。

conoha-netやセキュリティグループの仕組みは上の記事で解説しているので興味のある方はご覧ください。ここでは手順のみをご紹介します。

①conoha-netのインストール

これはLinux向けですが、OSXやWindowsのインストール方法もREADME.mdにあります。

curl -sL https://github.com/hironobu-s/conoha-net/releases/download/current/conoha-net-linux.amd64.gz | zcat > conoha-net && chmod +x ./conoha-net②環境変数の設定

APIの設定については下記URLを参考にしてください。

https://github.com/hironobu-s/conoha-net#1-%E8%AA%8D%E8%A8%BC

export OS_USERNAME="gncu*****"

export OS_PASSWORD="********"

export OS_AUTH_URL="https://identity.tyo1.conoha.io/v2.0"

export OS_TENANT_ID="*******************************"③VPS一覧を見てみる

./conoha-net list

NameTag IPv4 IPv6 SecurityGroups

my-vps 150.95.***.** 2400:8500:1302:829:***:***:***:*** gncs-ipv6-all, gncs-ipv4-all, default

④moshを通すためのルールを格納するセキュリティグループ(permit-mosh)を作る

./conoha-net create-group permit-mosh⑤60000-61000/udpを許可するルールをpermit-moshに追加する

./conoha-net create-rule -p 60000-61000 -P udp permit-mosh⑥permit-moshをVPS(my-vps)にアタッチする

./conoha-net attach -n my-vps permit-mosh⑦正しく設定されたか確認

permit-moshが追加されていればOK。

./conoha-net list

NameT IPv4 IPv6 SecurityGroups

my-vps 150.95.***.** 2400:8500:1302:829:***:***:***:*** gncs-ipv6-all, permit-mosh, gncs-ipv4-all, default

これでmoshがつながるはずです。

mosh 150.95.***.**それではまた次回、お目にかかりましょう。

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(568)

-

イベント(214)

-

カルチャー(55)

-

デザイン(58)

-

インターンシップ(2)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AdventCalender

- AGI

- AI

- AI 機械学習強化学習

- AIエージェント

- AI人財

- AMD

- APT攻撃

- AWX

- BIT VALLEY

- Blade

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEBLUE

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- design

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- DiceCTF

- Dify

- DNS

- Docker

- DTF

- Excel

- Expert

- Experts

- Felo

- GitLab

- GMO AIR

- GMO AIロボティクス大会議&表彰式

- GMO DESIGN AWARD

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOインターネット

- GMOインターネットグループ

- GMOクラウド]

- GMOグローバルサイン

- GMOコネクト

- GMOサイバーセキュリティbyイエラエ

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOメディア

- GMOリサーチ

- GMO大会議

- Go

- GPU

- GPUクラウド

- GTB

- Hardning

- Harvester

- HCI

- INCYBER Forum

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- KidsVALLEY

- Linux

- LLM

- MCP

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- Ollama

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- Python

- QUIC

- Rancher

- RPA

- Ruby

- SECCON

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- sshd

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- Webアプリケーション

- WEBディレクター

- XSS

- アドベントカレンダー

- イベントレポート

- インターンシップ

- インハウス

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- クリエイター

- クリエイティブ

- コーディング

- コンテナ

- サイバーセキュリティ

- サマーインターン

- システム研修

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイナー

- デザイン

- テスト

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ビジネス職

- ヒューマノイド

- ヒューマノイドロボット

- フィジカルAI

- プログラミング教育

- ブロックチェーン

- ベイズ統計学

- マイクロサービス

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- ロボット

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 動画

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 広告

- 強化学習

- 形

- 応用

- 情報伝達

- 技育プロジェクト

- 技術広報

- 技術書典

- 採用

- 採用サイトリニューアル

- 採用活動

- 新卒

- 新卒研修

- 日本科学未来館

- 映像

- 映像クリエイター

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 生成AI

- 色

- 視覚暗号

- 開発生産性

- 開発生産性向上

- 階層ベイズ

- 高機能暗号

PICKUP

-

SECCON 14 にトップスポンサーとして協賛決定!

技術情報

-

【GMOアカデミア登壇】チームの「ありたい姿」から考える 〜中堅デザイナーが“前進と変化”を起こすために〜

技術情報

-

AI NIGHT〜現場で使われているAI事例共有〜開催決定!

イベント

-

【協賛レポート|中編】日本最大級の学生向けAIキャリアフェス「AIチャレンジャーズフェス2025」

技術情報

-

【協賛レポート|前編】日本最大級の学生向けAIキャリアフェス「AIチャレンジャーズフェス2025」

技術情報

-

【イベントレポート・後編】GMO Developers Day 2025 -Creators Night-|共創するデザイン組織と次世代クリエイターの可能性

デザイン