こんにちは!GMOインターネットの濱本です。

今回はセキュリティで必要な「OSINT」について紹介させていただきます。

目次

1.OSINTとは

まずは初めに「OSINT」についてご説明させていただきます。

「OSINT」とは「Open Source Intelligence(オープンソースインテリジェンス)」の略なのですが、

一般的に公開されている資料や情報源からデータを収集、分析などをする諜報活動の一種です。

サイバーセキュリティの分野において、なぜこの「OSINT」が重要なのかを説明するためには、

「サイバーキルチェーンモデル」についても認識しておく必要があるためご説明させていただきます。

2.サイバーキルチェーンモデルについて

「サイバーキルチェーンモデル」とは、攻撃者の行動を以下7つのステップに分解したものとなります。

| No | 攻撃の段階 | 概要 |

| 1 | 偵察 | インターネットなどから組織や人物の調査し、対象組織に 関する情報を取得する |

| 2 | 武器化 | 偵察の結果を元に、エクスプロイトやマルウエアを作成する |

| 3 | デリバリ | なりすましメールやマルウエアを添付したメールを送付し感染させるこで、 対象組織の内部に侵入や通信の確立などを実施する |

| 4 | エクスプロイト | 対象者にマルウエア添付ファイルを実行させたり、 マルウエア設置サイトに誘導させるなどしてエクスプロイトコードを実行させる |

| 5 | インストール | エクスプロイトの成功により、標的(PC)がマルウエアに感染する |

| 6 | C&C | マルウエアによりC&Cサーバと通信させ、感染PC を遠隔操作し、 追加のマルウエアやツールなどをダウンロードさせることで、 感染を拡大する、あるいは内部情報を探索する |

| 7 | 目的の実行 | 探し出した内部情報を、加工(圧縮や暗号化等)した後、 情報を持ち出し、証拠を隠滅します |

攻撃者は上記7つのステップで情報の搾取などを実施するとされており、7つのステップの最初にあたる「偵察」の段階で使用される手法の一つが「OSINT」となります。

攻撃者は「OSINT」などで得た情報から攻撃先の特定や必要なマルウェアの作成など次のステップである「武器化」へと繋がっていき、実際に攻撃を行ってきます。

攻撃者がどういった手法や情報を元に攻撃を仕掛けて来るのか、ということを攻撃者よりも先に知っておくことで事前に対処や対策を行うことでサイバー攻撃を防止することが出来るため、今回は「OSINT」の中でも比較的簡単なものをご紹介します。

3.SHODAN(CENSYS)について

実際にサイバーセキュリティにおける「OSINT」がどういったものか、

今回はSHODANというサイトを元に説明をさせていただきます。

上記URLにアクセスいただくと、下記のような画面が表示されるかと思います。

上記画面が表示されましたら、画面上部の「Search」と記載されいる箇所にサーバーIPなどを入力しましょう。

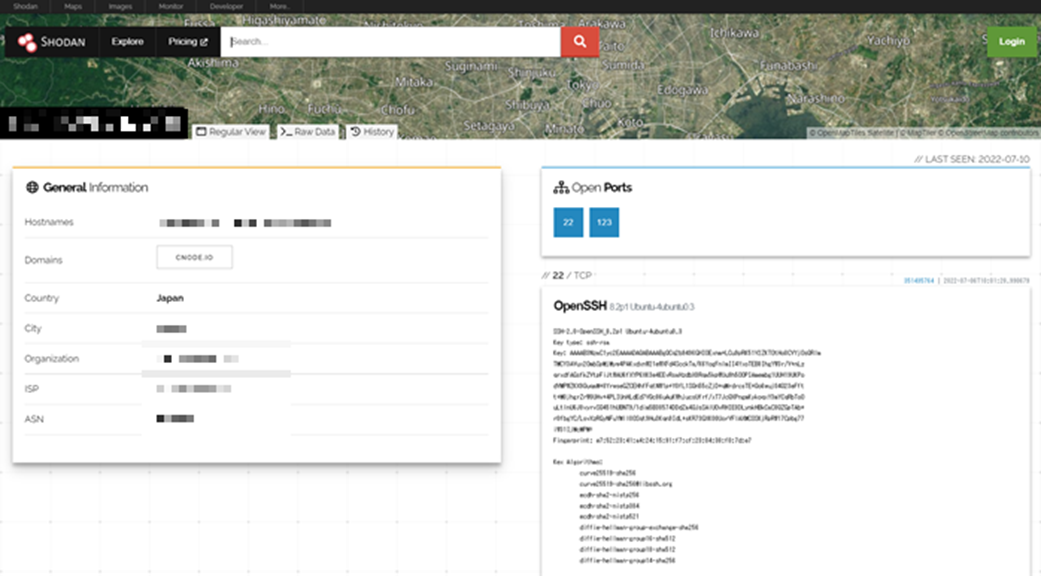

SHODANにて収集済みのデータや情報がある場合には、以下のようなに表示されます。

この時点で、該当のIP(サーバ)に関しては22番ポートや123番ポートが開いていることが確認できます。

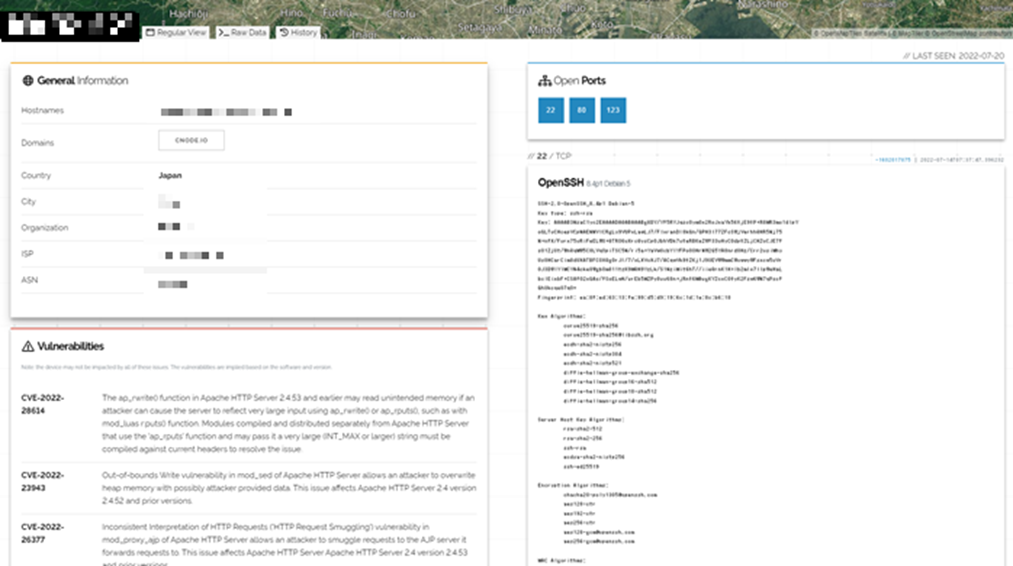

また、該当の環境に脆弱性などがあった場合には以下のような形で画面左下に「Vulnerabilitie」として

考えられる脆弱性などが表示される場合があります。

攻撃者はこういった情報を「偵察」の段階で収集し、攻撃を仕掛けてくるのです。

では今度は、実際に攻撃が行われている実例などをお見せしたいと思います。

なお、SHODANと同様のサイトの一つとして「CENSYS」という別のサイトもあります。

【URL】https://censys.io/

SHODAN側で検出されない場合であっても、上記CENSYSなど別サイトで検出される場合もありますので、ご注意下さい。

4.攻撃を受けた例

さきほど、SHODANにて22番ポートが空いているサーバがあることをお見せしましたが、

実際のサーバ側のログを見てみると以下のような攻撃と思われる接続を確認することが出来ました。

上記は22番ポートを使用して動いているSSHの接続ログなのですが、明らかに自分ではない接続元のIPアドレスからアクセスが行われていることが確認できたため、接続元を確認してみたところ、下記海外からのアクセスであることが分かりました。

| IPアドレス | 国 |

| 192.226.244.9 | カナダ |

| 186.109.86.184 | アルゼンチン |

| 212.192.24.36 | チェキア(チェコ) |

22番ポートが空いている、という情報だけでも不信なIPアドレスから攻撃などが来ることが分かります。

先ほどお見せした脆弱性のある別環境の場合には、より確実に内部に侵入するため該当の脆弱性を突く攻撃を実施してくると考えられます。攻撃者はそういった情報を「OSINT」として情報収集したのち、「武器化」しながら攻撃を仕掛けてくるのです。

5.まとめ

いかがだったでしょうか。

今回は「サイバーキルチェーン」という攻撃者側の視点も交えつつ、「SHODAN」というサイトを使用した「OSINT」という手法を説明させていただきました。

「SHODAN」などのサイトで公開されている情報に関しては、攻撃者側にとっても有益ではありますが、私たち「守る側」としても非常に有益です。それは、外部から自分たちの管理している環境が「どう見えているのか」ということを常に確認、把握しておくことで脆弱性への対策や攻撃を検知し、攻撃者のゴールである「目的の実行」を防ぐことに繋げていくことが出来るからです。

本説明が少しでもみなさんのセキュリティ改善に貢献できれば幸いです。

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(484)

-

イベント(181)

-

カルチャー(43)

-

デザイン(29)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AI

- AWX

- BIT VALLEY

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- Dify

- DNS

- Docker

- DTF

- Expert

- Felo

- GitLab

- GMO AIR

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOクラウド]

- GMOグローバルサイン

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOリサーチ

- Go

- GTB

- Hardning

- Harvester

- HCI

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- LLM

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- QUIC

- Rancher

- RPA

- Ruby

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- アドベントカレンダー

- イベントレポート

- インターンシップ

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- コンテナ

- サイバーセキュリティ

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイン

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ヒューマノイド

- ヒューマノイドロボット

- プログラミング教育

- ブロックチェーン

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 応用

- 技育プロジェクト

- 技術広報

- 新卒

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 視覚暗号

- 高機能暗号

PICKUP