こんにちは。GMOインターネットグループ株式会社の新里です。

セキュリティ的な側面でなくても、通信経路上でパケットをキャプチャーして動作確認・データの有無について確認したくなる事は多々あると思います。たまに、どうやれば?という事を聞かれたりするので、少しパケットキャプチャーについて書いてみます。

目次

対象ごとに分かれるキャプチャ

OSIレイヤーのEthernetの部分から見たいのか?アプリケーションレイヤーだけで良いのか?というので方法は全然変わってきますね。あと、OSがある端末でキャプチャーを行うのか?IoT端末のように、OSが無いような端末のキャプチャーはどうするのか?といった感じで方法が分かれますね。

僕の場合は、主に以下のような用途で分けて使っています。

- Wireshark、tcpdump

Windows・Linux・Mac上でパケットキャプチャを行い、L2~L4(主にTCP/UDP/TLS…など)を確認するとき。他にもiPhoneのパケットをMacでパケットキャプチャする際にも利用する。 - Burpsuite

ブラウザやモバイルアプリのL7(アプリケーションのデータ通信)の確認するときに利用。 - モバイルホットスポット(Windows)

IoT端末などOSを持たないアプリのキャプチャを行う際に、WiFiの接続先として利用する(L3として利用してキャプチャする)。ここで更にWiresharkでパケットキャプチャを行うことで、端末の通信を確認する。 - ミラーリング(L2 HUB)

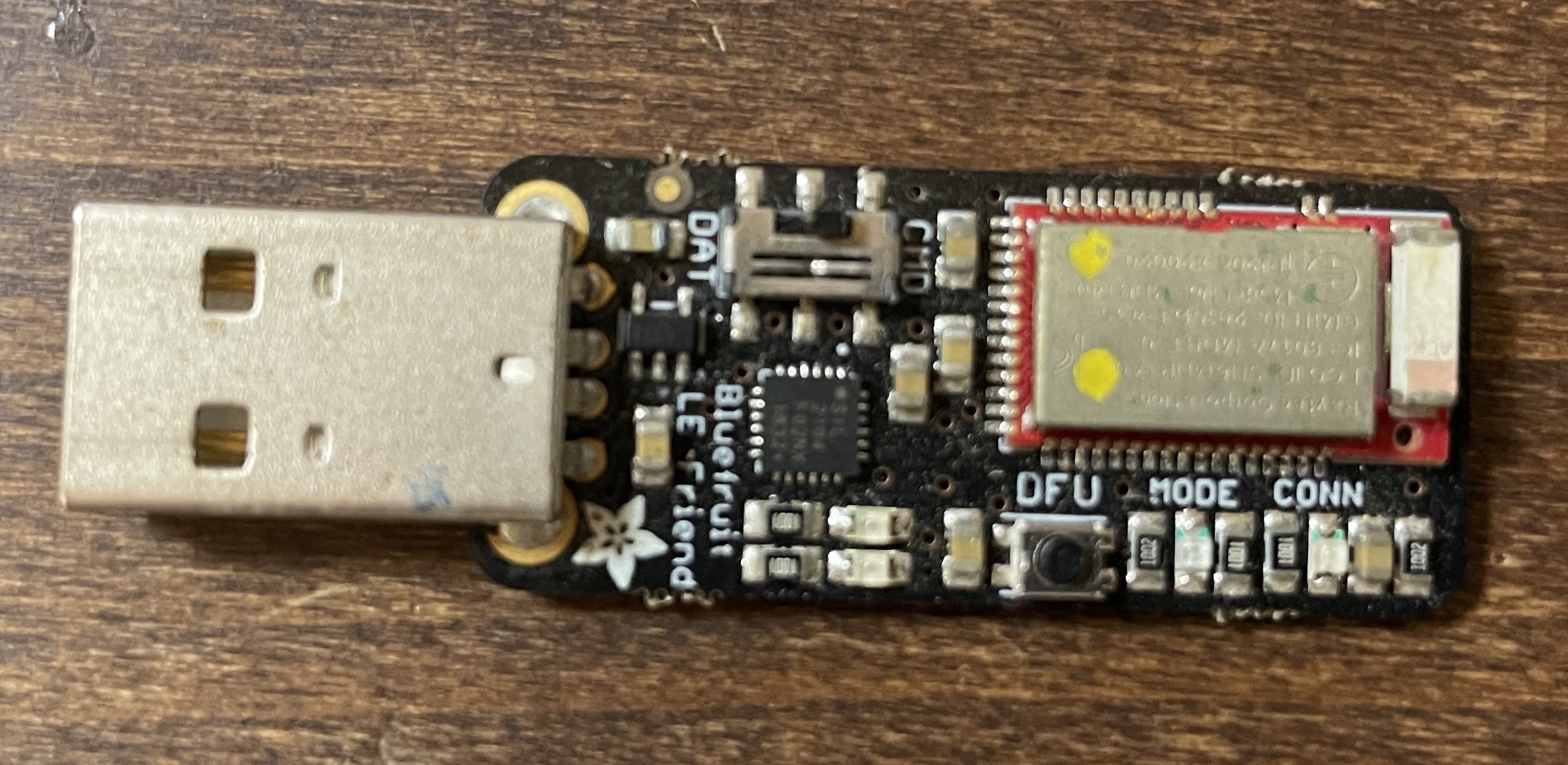

WiFiを持たない端末で、Ethernetが使えるときに利用する。ミラー先のWindows/MacなどのPCでWiresharkでパケットキャプチャを行うことで、端末の通信を確認する。 - BLE Sniffer

BLEの通信をキャプチャするときに利用する。キャプチャしたパケットはWiresharkで確認を行う。これは僕の手持ちのBluefruit LE Sniffer。

- WiFiのキャプチャ

2.4GHz/5GHz WiFiのキャプチャをするときに利用する。MacのWireless Diagnostics(ワイヤレス診断)の機能で、WiFiのキャプチャを行って、Wiresharkでキャプチャしたパケットの確認を行う。この辺とかの通り。

どの方法を使っても、Wiresharkを主にメインのツールとして利用しています。意外なところで、BLEのキャプチャを行った内容もWiresharkで見ることができますね。Wiresharkを統合的なツールとして利用するため、Windows/Macを利用するときはデフォでインストールして利用しています。

RPi4でお手軽キャプチャ

Raspberry Pi4(以下、RPi4)はお手軽にLinuxルータに出来るので、RPi4をルータ化して接続する端末のパケットキャプチャを行うといった方法もあります。簡単に出来るので、以下に手順を示します。

環境

- Raspberry Pi 4 model B 4Gbyte mem

- OS : Ubuntu Server 22.04.1 LTS

- USB to Ether : BUFFALO LUA4-U3-AGTE-WH

- 上流:eth0(RPi4の物理NIC)

- 下流:eth1(USB to EtherのNIC)

RPi4をルーター化させるので、上流はRPi4のNIC、下流にはUSB to Etherで接続します。下流側は適当にL2を指して有線端末のパケットをキャプチャーするというわけです。

設定

設定の流れとしては…

- インターフェイス(IP)の設定

- DHCPの設定

- DNSの設定

- ルーティング設定

- IPマスカレード

といった流れです。

最初のIPの設定を行います。上流はDHCPでIPが配布される前提で、下流は192.168.80.0/24のレンジを使います。

# デフォルトで設定されている /etc/netplan/50-cloud-init.yaml を修正

network:

ethernets:

eth0:

dhcp4: true

optional: true

eth1:

dhcp4: false

addresses: [192.168.80.1/24]

nameservers:

addresses: [8.8.8.8]

optional: true

version: 2次はDHCPの設定です。下流側から見たらルーターとして動作するので、DHCPでのIP配布からDNSの設定を行います。まずはDHCP側からです。ここで下流側のドメインはcapture.devということにしておきます。

# パッケージを以下でインストール

# sudo apt install -y isc-dhcp-server

#

# /etc/dhcp/dhcpd.conf を修正

option routers 192.168.80.1;

option domain-name-servers 192.168.80.1;

option domain-name "capture.dev";

subnet 192.168.80.0 netmask 255.255.255.0 {

range 192.168.80.2 192.168.80.252;

option routers 192.168.80.1;

}

# 設定が終わったら以下で再起動

# systemctl restart isc-dhcp-server.service次はDNSサーバーとしての設定です。転送先は8.8.8.8(google)を利用することにします。

# パッケージを以下でインストール

# sudo apt install -y bind9

#

# /etc/bind/named.conf.options を修正

options {

directory "/var/cache/bind";

listen-on port 53 { localhost; 192.168.80.0/24; };

allow-query { localhost; 192.168.80.0/24; };

forwarders { 8.8.8.8; };

recursion yes;

dnssec-validation auto;

listen-on-v6 { any; };

};

# named.conf.local を修正

zone "capture.dev" IN {

type master;

file "capture.dev.zone";

};

# 設定が終わったら以下で再起動

# sudo systemctl restart named最後にルーティングさせる設定を行います。

# /etc/sysctl.conf を以下に修正

# net.ipv4.ip_forward=1

#

# 設定を有効化

sudo sysctl -p最後にIPマスカーレドの設定です。RPi4でNATの設定を行い ConeNAT、Symmetric NATのような設定を変えることで、下流側NW端末の挙動を簡単に確認できるようになるというわけです。

# iptableの設定保持用のパッケージをインストールしておく

# sudo apt install -y iptables-persistent

#

# ここでは単にルーターとして動作させるようにするため、設定を全部除去してから行う。

iptables -F

iptables -t nat -F

iptables -t nat -A POSTROUTING -s 192.168.80.0/24 -o eth0 -j MASQUERADE

# symmetric nat用の設定の場合は以下

# iptables -t nat -A POSTROUTING -s 192.168.80.0/24 -o eth0 -j MASQUERADE --random

iptables-save > /etc/iptables/rules.v4

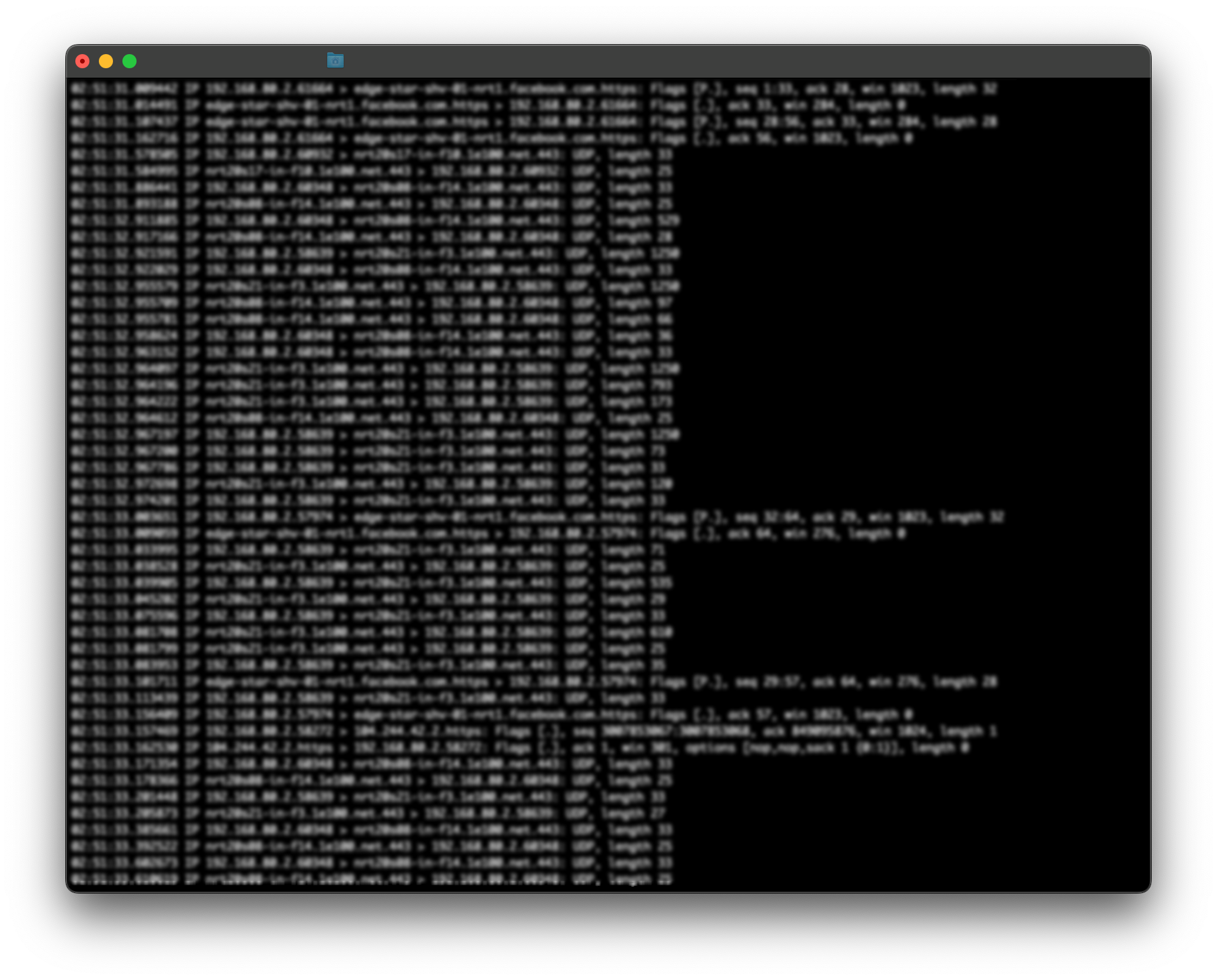

それでは実際にtcpdumpで下流側の通信を見てみます。sshでRPi4の上流(eth1)側から接続して “sudo tcpdump -i eth1” としてキャプチャーします。eth1側(下流)から接続すると、接続している自身のssh接続も余分にキャプチャーされるので、上流側から接続した方がよいでしょう。以下のような感じでキャプチャーされている様子が分かると思います。

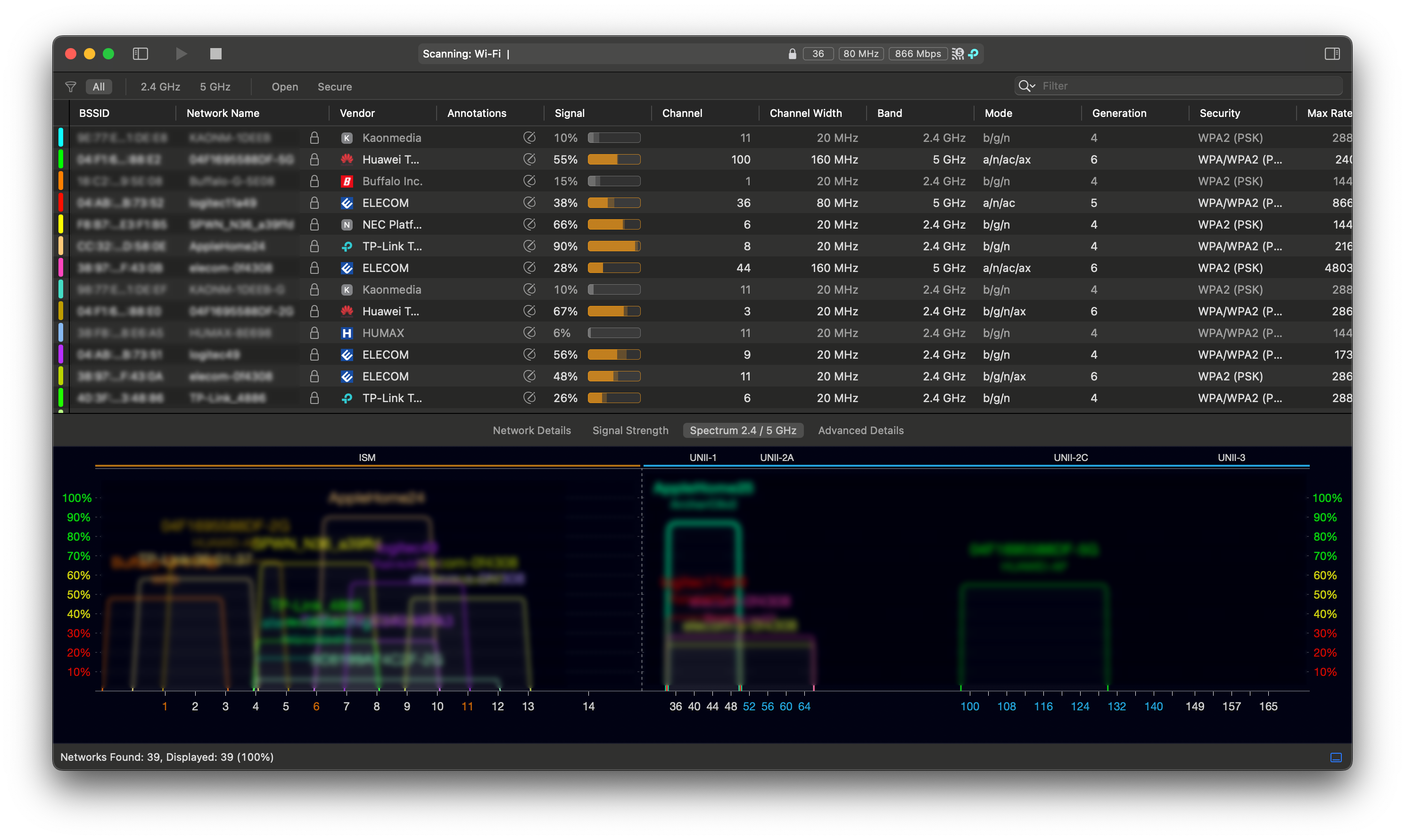

その他

最後にこんな物も入れて使っていたりするよ、ということで。Mac AppStoreからゲットできるWiFi Explorerという物を使って電波の強度・周辺のWiFiの状況をスキャンしたりもしています。電波強度、チャネルなど様々な情報を一覧・時系列で見ることが出来て電波状況をスキャンするとき、お手軽にPCで出来るので重宝しています。

ケーブルや電波を伝ってくるパケットは様々な形でキャプチャー、問題点の把握などで利用することが出来るので、対象によって使えるようにしておくと便利だと思います。

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(565)

-

イベント(211)

-

カルチャー(54)

-

デザイン(57)

-

インターンシップ(2)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AdventCalender

- AGI

- AI

- AI 機械学習強化学習

- AIエージェント

- AI人財

- AMD

- APT攻撃

- AWX

- BIT VALLEY

- Blade

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEBLUE

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- design

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- DiceCTF

- Dify

- DNS

- Docker

- DTF

- Excel

- Expert

- Experts

- Felo

- GitLab

- GMO AIR

- GMO AIロボティクス大会議&表彰式

- GMO DESIGN AWARD

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOインターネット

- GMOインターネットグループ

- GMOクラウド]

- GMOグローバルサイン

- GMOコネクト

- GMOサイバーセキュリティbyイエラエ

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOメディア

- GMOリサーチ

- GMO大会議

- Go

- GPU

- GPUクラウド

- GTB

- Hardning

- Harvester

- HCI

- INCYBER Forum

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- KidsVALLEY

- Linux

- LLM

- MCP

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- Ollama

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- Python

- QUIC

- Rancher

- RPA

- Ruby

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- sshd

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- Webアプリケーション

- WEBディレクター

- XSS

- アドベントカレンダー

- イベントレポート

- インターンシップ

- インハウス

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- クリエイター

- クリエイティブ

- コーディング

- コンテナ

- サイバーセキュリティ

- サマーインターン

- システム研修

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイナー

- デザイン

- テスト

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ビジネス職

- ヒューマノイド

- ヒューマノイドロボット

- フィジカルAI

- プログラミング教育

- ブロックチェーン

- ベイズ統計学

- マイクロサービス

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- ロボット

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 動画

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 広告

- 強化学習

- 形

- 応用

- 情報伝達

- 技育プロジェクト

- 技術広報

- 技術書典

- 採用

- 採用サイトリニューアル

- 採用活動

- 新卒

- 新卒研修

- 日本科学未来館

- 映像

- 映像クリエイター

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 生成AI

- 色

- 視覚暗号

- 開発生産性

- 開発生産性向上

- 階層ベイズ

- 高機能暗号

PICKUP

-

【協賛レポート|前編】日本最大級の学生向けAIキャリアフェス「AIチャレンジャーズフェス2025」

技術情報

-

【イベントレポート・後編】GMO Developers Day 2025 -Creators Night-|共創するデザイン組織と次世代クリエイターの可能性

デザイン

-

【イベントレポート・中編】GMO Developers Day 2025 -Creators Night-|変化に挑むクリエイターのキャリアと成長

デザイン

-

AI体験で地域をつなぐ──GMO hinata が挑むCSR活動最前線

技術情報

-

【イベントレポート・前編】GMO Developers Day 2025 -Creators Night-|AI時代の「クリエイティブ」を探る夜

デザイン

-

【イベントレポート】社内から未来を体験する-「ロボ触ろうぜ!」

技術情報