本イベントは、世界トップクラスのサイバーセキュリティ専門家による国際会議として、10月27~28日の2日間、東京・渋谷パルコDGビル 18階 カンファレンスホール “Dragon Gate”にて開催されました。欧米の著名研究者が参加して研究成果を共有するとともに、日本の若手研究者の研究も発信する場としても知られています。

GMOインターネットグループからは、GMOサイバーセキュリティ byイエラエ社がトップスポンサーとして協賛し、セッションやワークショップへの出展などで参加しました。

CODE BLUE 2022 協賛レポート[前編]記事に引き続いて、今回は[後編]として、ワークショップ・ブースの様子をお届けします。

目次

CODE BLUE 2022 協賛レポート[前編]

ワークショップ

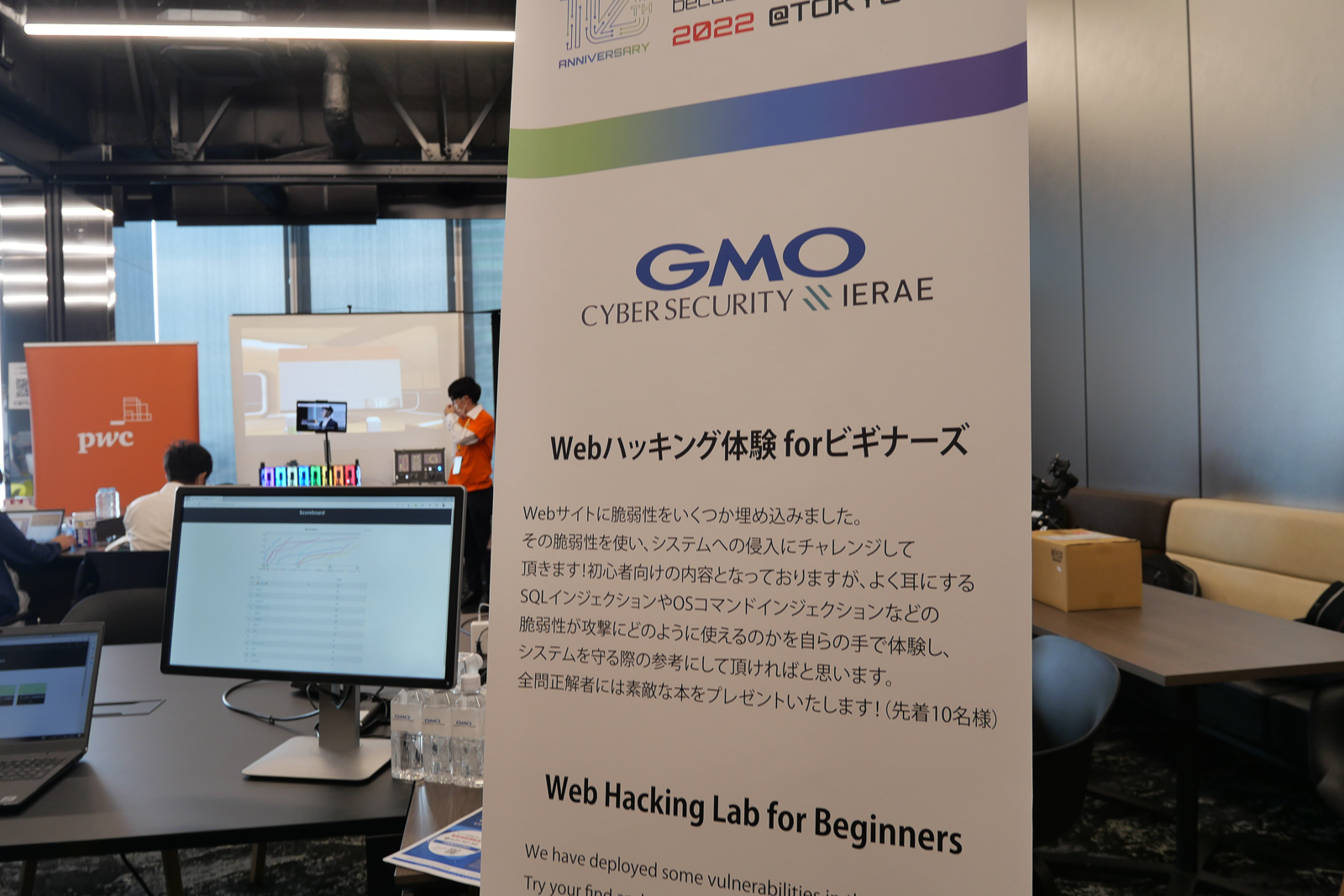

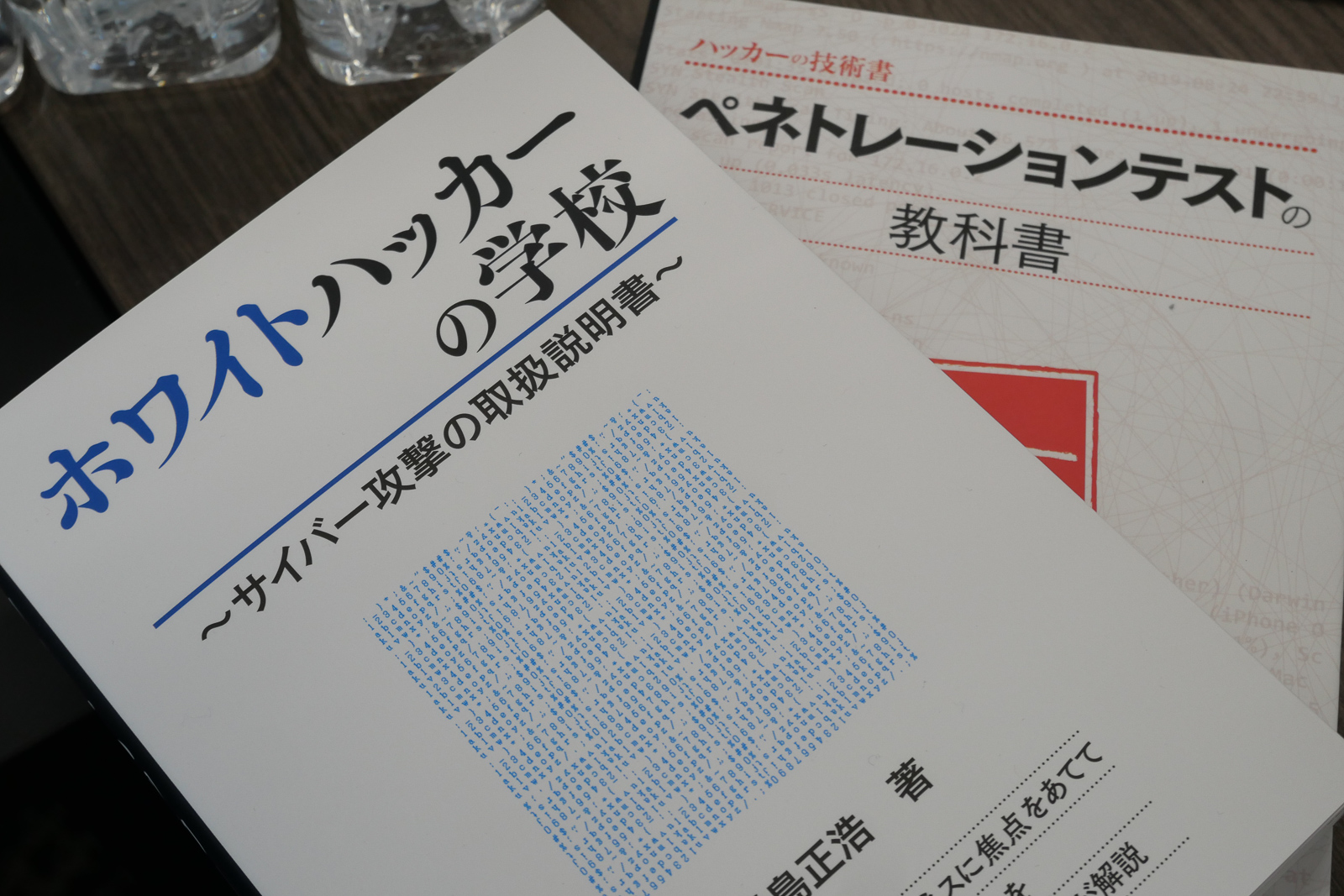

ワークショップ会場では「Webハッキング体験 forビギナーズ」と題したコンテストを実施していました。これは、Webサイトに仕込まれた脆弱性を使ってシステムへの侵入にチャレンジするという企画。貸し出された、または自前のPCを使って参加するというもので、全問正解者先着10名には、イエラエ社のエンジニアが執筆した書籍がプレゼントされていました。

ブースの担当者が「大盛況」と言うとおり、いつブースを覗いても参加者がいるという状況でした。

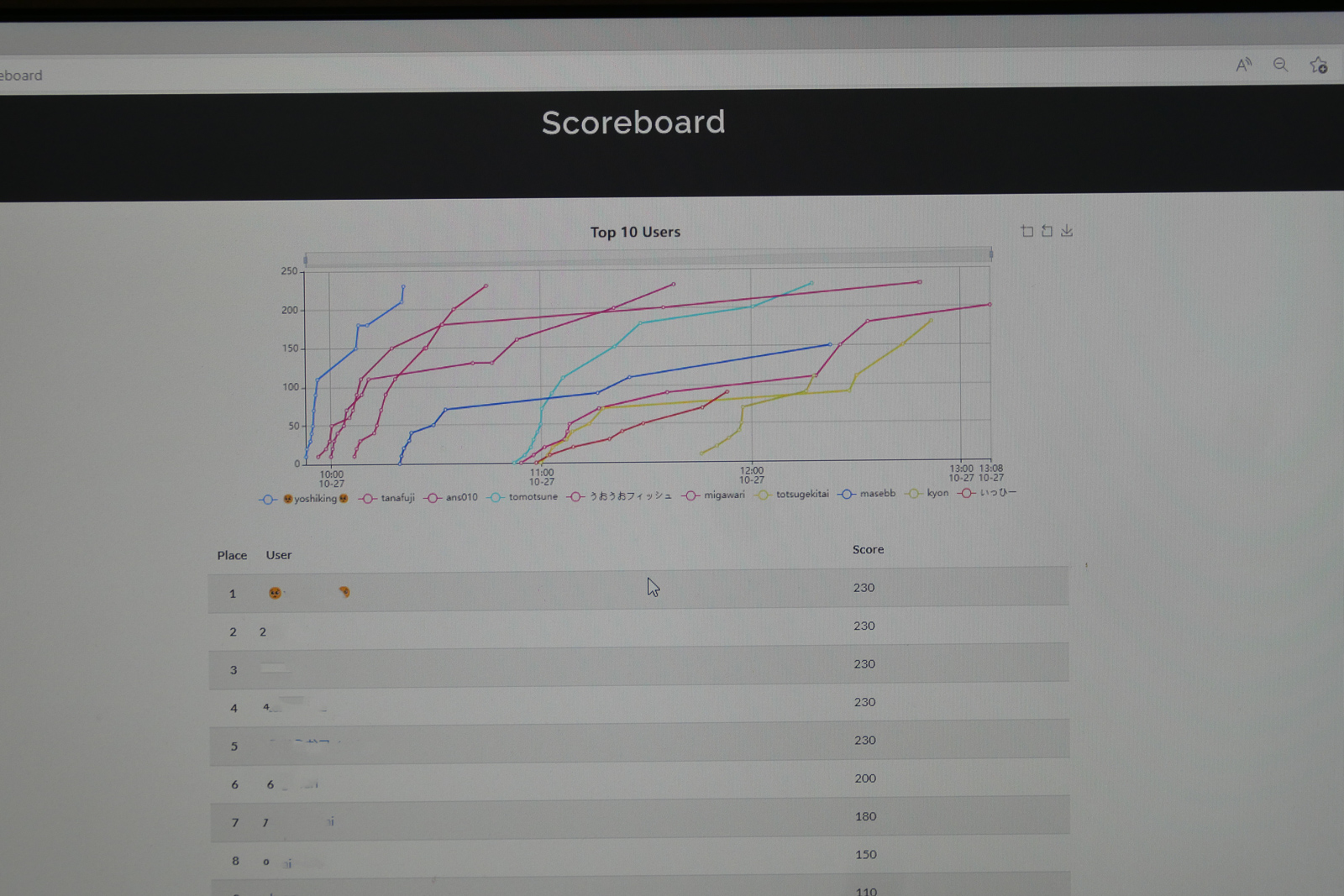

実は、すでにGMOインターネットグループ内で行ったHacking Nightで使われた問題と同じものが使われていたそうですが、取材時で満点の人が5人ほど。「腕に覚えのある方だとすぐに(満点を)取っていく」という説明でしたが、人によっては2時間ぐらいかけて頑張って解いている、という感じだったそうです。

ビギナーズと題していますが、オフィスのパソコンを管理している情報システム部門と、Webの開発はしているけれどもセキュリティには手を出したことがないという人をターゲットにしていたそうです。ハッキングでどんなことが行われているかピンと来ないような人が、実際に攻撃してみて、どう守るかを理解してもらうことが目的だと言います。

内容的には、全部で3セクション12問が用意されており、1セクション目にある9問は簡単ですが、体系的に学びを得られる内容で、続く2、3セクションで学んだことをそのまま使ってみる、という構成になっています。

ただし、2セクション目以降は、そのまま学んだことを使うだけでは解けずに、一工夫が必要な仕組みになっています。実際、1~9問目まではすぐに解けていた挑戦者も、それ以降の回答に時間がかかった例もあって、教材としても優れた作りになっていることが伺えました。

グループ内では過去に使われたこのハッキング体験ですが、今回のCODE BLUE会場でも大好評!ブース担当者は、具体的な話があるわけではないと前置きしつつ、外部にも何らかの提供があってもいいのかもしれないと話していました。

企業ブース

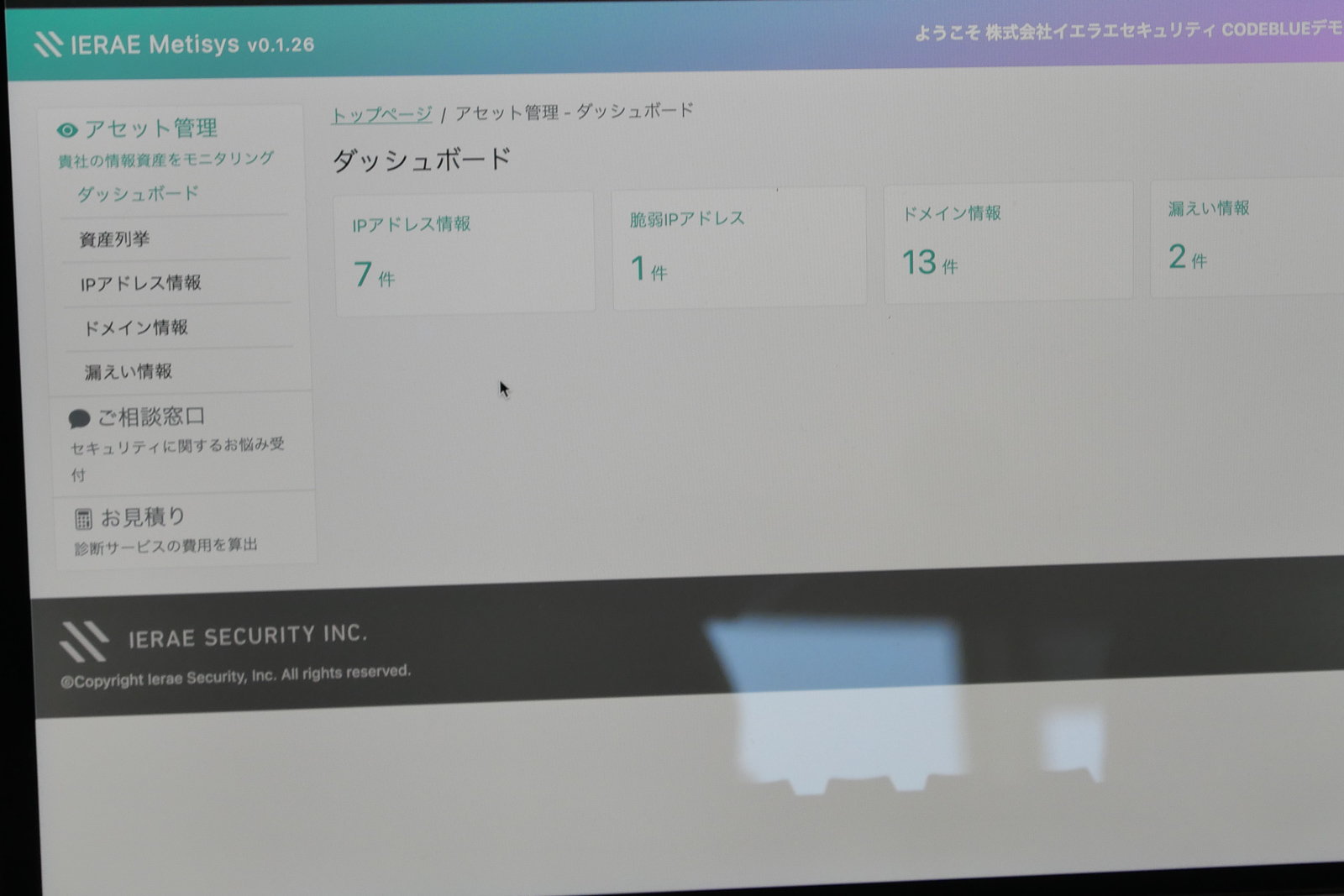

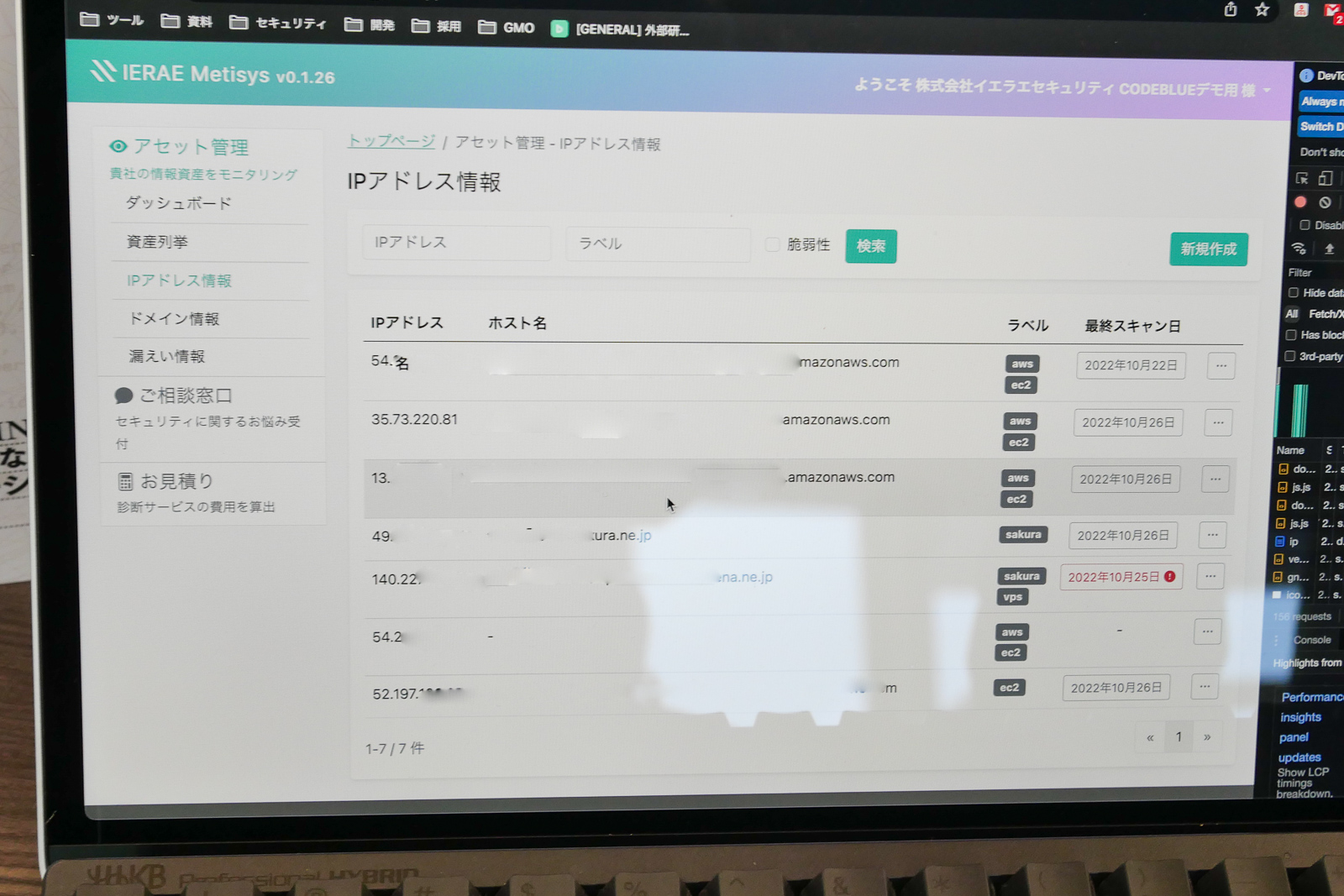

企業ブースでは、イエラエ社の製品を紹介していました。製品はアタックサーフェース可視化サービス「metisys」と、デジタルフォレンジックの「レッドチーム演習」です。

metisysは、攻撃の入口となるドメインやIPアドレス、企業の漏えい情報を具体的、包括的に可視化してくれるサービスです。IPアドレスを登録すると定期的にスキャンして、問題点が上がると赤く表示されます。ドメインも同様にチェックできます。

漏えい情報では、メールアドレスとその流出元が表示されます。こうした情報は、特に大きな会社だと、工場や支社、支店なども含めると管理しきれなくなり、サプライチェーン全体で管理したいというニーズに対応するための製品だと言います。

実は、現時点ではインターネットクローリングをかけているだけですが、来年に向けてアクティブなスキャンをするエンジンも開発しているそうで、それが実装されれば、深いところまでチェックできる製品になると説明していました。

紹介されていたもう1つの製品である「レッドチーム演習」。目標となるゴールに対して実際の攻撃者と同じ条件で攻撃を実施して、組織全体のサイバー攻撃に対する体制の評価などを実施します。

ブース担当者の説明では、従来はアンケートや脆弱性診断などを実施していたのですが、調べることが広範になってしまうそうです。レッドチーム演習の有用性が高いのは、一番攻撃されやすいところが判明することです。

「サイバーセキュリティキルチェーンと言われるが、攻撃はたいてい1つの入口から連鎖している」とのこと。その入口さえふさげば攻撃は連鎖しないわけで、それを可視化するのが今回のサービスで、クオリティの高いエンジニアがホワイトハッカーとして攻撃を実施します。

このレッドチーム演習に対して、ブルーチームによるフォレンジックや支援サービスも提供。ハッカーに侵入されたときにどこに侵入されて、どういう感染経路で、どういう攻撃手法だったのか、といったことを調査。PC、サーバー、カーナビ、IoT、クラウド環境といった幅広い調査ができることが特徴だと言います。 「演習」というのがポイントで、従来の手法だとリアリティがないと担当者。経済産業省がサイバーセキュリティ経営ガイドラインでもインシデント発生に備えて演習をするよう求めるなど、演習に対するニーズが高まっている点も追い風のようです。

さいごに

CODE BLUEは、歴史あるセキュリティイベントとして多くの来場者が集まっており、「Web3セキュリティ解体新書」講演にもたくさんの聴講者がいて、やはりWeb3の注目度の高さを感じさせました。

そうした中でもワークショップにおけるハッキングコンテストの人気も、もともと来場者のセキュリティ意識は高いのでしょうが、様々なキャリアの人がトライしていた様子だったのも注目ポイントです。

セキュリティ対策においては技術力の強化だけでなく、日々の情報収集能力も重要で、レッドチーム演習の担当者も、イエラエ社の強みとして最新情報の情報収集力を挙げていました。CODE BLUEのようなイベントは、最新情報を得られる格好の場であり、イエラエ社も最新の情報を提供し、さらに攻撃と防御に対する認知度を高めるという貢献を担っていたのではないでしょうか。

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(485)

-

イベント(181)

-

カルチャー(43)

-

デザイン(29)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AI

- AWX

- BIT VALLEY

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- Dify

- DNS

- Docker

- DTF

- Expert

- Felo

- GitLab

- GMO AIR

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOクラウド]

- GMOグローバルサイン

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOリサーチ

- Go

- GTB

- Hardning

- Harvester

- HCI

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- LLM

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- QUIC

- Rancher

- RPA

- Ruby

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- アドベントカレンダー

- イベントレポート

- インターンシップ

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- コンテナ

- サイバーセキュリティ

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイン

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ヒューマノイド

- ヒューマノイドロボット

- プログラミング教育

- ブロックチェーン

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 応用

- 技育プロジェクト

- 技術広報

- 新卒

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 視覚暗号

- 高機能暗号

PICKUP