こんにちは。GMOインターネット株式会社でWindows系インフラを担当している中島です。

弊社では、社内のスタッフツール等の外部公開されていないWEBアプリケーションへ、Microsoft Entra アプリケーション プロキシ(英語: Microsoft Entra Application Proxy、旧 Azure Web Application Proxy)を利用して多要素認証を実装してセキュリティ強化をしています。

今回はその中でも、一部のWEBアプリケーションに実装されていたWindows統合認証が、社内のNTLM認証廃止に伴って出た影響と、その対策を紹介します。

目次

1. はじめに

Microsoft は Windows 11 version 24H2 および Windows Server 2025 で NTLMv1 を削除し、NTLM 全バージョンの開発を終了して非推奨化を進めています。Microsoftのこちらの記事を見る限りは、2026年10月にはWindowsの更新プログラムによってNTLM認証のブロックが強制されるとあります。

弊社でもNTLMの段階的廃止を進めており、Microsoft Entra アプリケーション プロキシを導入している環境で影響がでました。

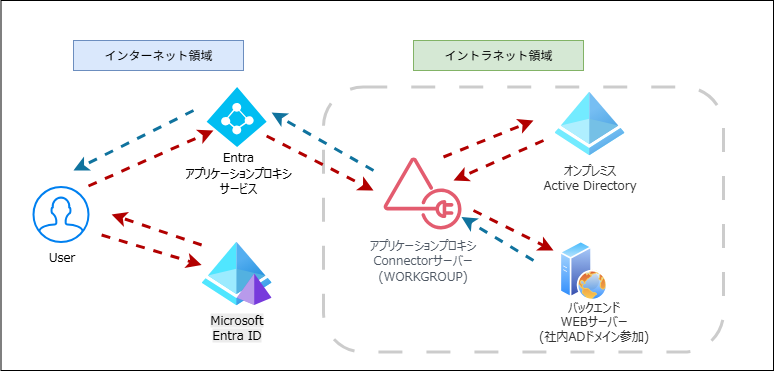

具体的には、Microsoft Entra アプリケーション プロキシサービスとイントラネットとの橋渡し役であるConnector サーバーをWORKGROUP 運用していたため、NTLM 廃止後に認証が通らなくなる事象が発生しましたが、その解決方法を以下にまとめます。

2. 環境の前提

- フロントエンド:Microsoft Entra アプリケーション プロキシサービス

- バックエンド①:アプリケーションプロキシConnector サーバー(WORKGROUP 運用)

- バックエンド②:Webサーバー(IIS 上の Windows 統合認証を利用したWEBアプリケーション)

今回の事象が発生した環境は上述の様な構成です。

3.発生した事象

Entra アプリケーションサービスを導入している一部のWEBアプリケーションで実装されていたWindows統合認証で、認証情報を聞かれるようになり、正しい認証情報を入力しても弾かれてログインが出来ないとの問い合わせを受けました。

4. 原因

今回の事象が発生した原因は、Kerberos認証の前提条件を一部満たしていない事に起因して認証がNTLMに認証がフォールバックされ、さらに無効化された影響で今まで利用できていたものが弾かれる結果となりました。

直接的な原因になった項目を記載します。

- 認証対象のADドメインにConnectorサーバーが未参加

- 対象のFQDNがコンピューターオブジェクトの「SPNに未登録」

5. 実施した対策

結論から言うと、この件についてはEntra エンタープライズアプリケーションのSSOで利用可能な「Kerberos の制約付き委任」で解決可能です。

以下にその手順を記載します。

5.1 AD ドメインに参加させたConnectorサーバーを用意

新規に Connector サーバーを構築し、Windows 統合認証のユーザーが所属する AD ドメインに参加させます。これにより、Connectorサーバー → バックエンドWEBサーバー 間で Kerberos認証を利用可能にする為の足がかりとなります。

5.2 WEBアプリケーションのFQDNをSPNへ登録する

WEBサーバーはIISで構成されており、認証対象のADドメインに所属していますが、IISにホストされているサイトのFQDNはADドメイン参加しただけではサーバーオブジェクト内のSPNへの登録はされないため、追加で登録を行います。

※作業はADDCで実行します。

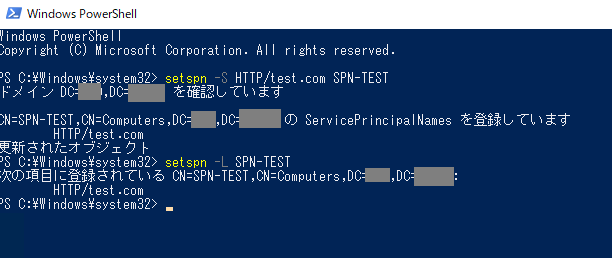

SPN追加

setspn -S HTTP/<サイトFQDN> <対象コンピューターオブジェクトホスト名>SPN登録状況確認

setspn -L <対象コンピューターオブジェクトホスト名>

5.3 Microsoft Entra 管理センター上での設定変更

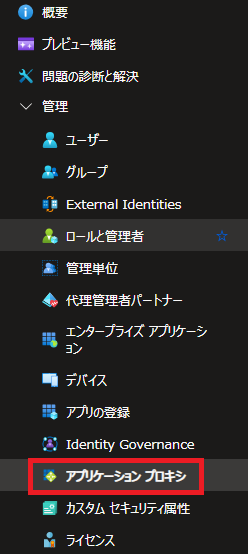

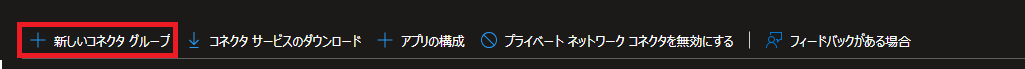

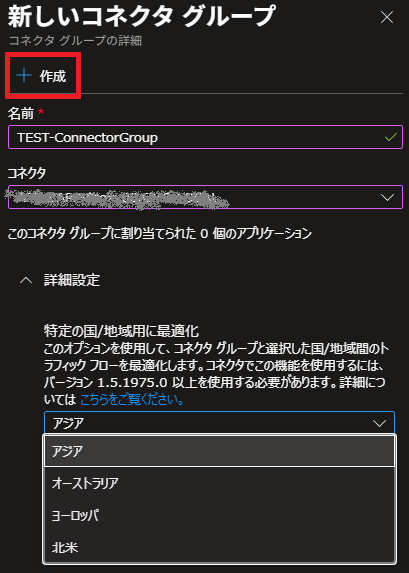

5.3-1 AD参加済みConnectorサーバー用コネクタグループ作成

5.1で作成したAD参加済みのConnectorサーバーを所属させるためのEntra上に専用のコネクタグループを作成します。

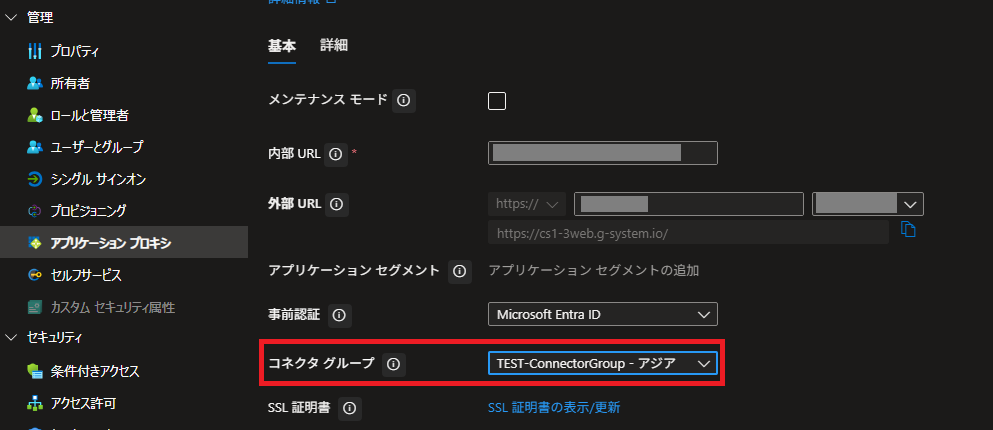

5.3-2 エンタープライズアプリケーションへ作成したコネクタグループの割当

作成したコネクタグループを対象となるエンタープライズアプリケーションに割り当てます。

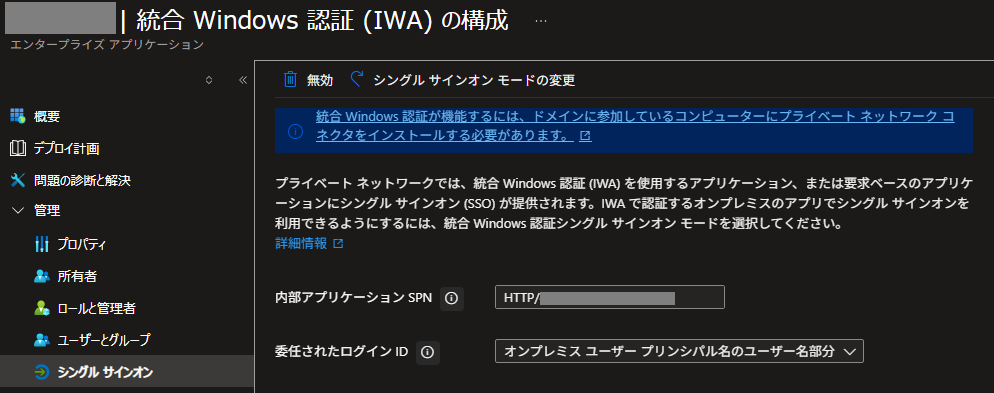

5.3-3 エンタープライズアプリケーションのIWAを構成する

手順5.2で登録したSPNを「内部アプリケーションSPN」へ登録し、「委任されたログインID」は環境に合った適切なものを選択します。設定内容に問題がない場合はこのまま「保存」ボタンで保存します。

以上で設定は完了です。

実際のアクセス画面はお見せすることが出来ませんが、この設定を行うことでMicrosoft Entra アプリケーション プロキシを導入している環境下でWindows統合認証を実装しているWEBアプリケーションへの認証が通るようになります。

6.最後に

NTLMは、依然として多くのオンプレミスAD環境で利用されていると考えられます。

同時に、今回ご紹介したようなEntra IDとオンプレミスを組み合わせたハイブリッド環境を活用している企業も少なくないでしょう。

今後、NTLM廃止の流れはさらに加速し、Windows環境を管理するシステム管理者にとっては避けて通れない課題となりますので、今回ご紹介した事例と解決策が、同じ課題に直面している方々の一助となれば幸いです。

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(568)

-

イベント(214)

-

カルチャー(55)

-

デザイン(58)

-

インターンシップ(2)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AdventCalender

- AGI

- AI

- AI 機械学習強化学習

- AIエージェント

- AI人財

- AMD

- APT攻撃

- AWX

- BIT VALLEY

- Blade

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEBLUE

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- design

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- DiceCTF

- Dify

- DNS

- Docker

- DTF

- Excel

- Expert

- Experts

- Felo

- GitLab

- GMO AIR

- GMO AIロボティクス大会議&表彰式

- GMO DESIGN AWARD

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOインターネット

- GMOインターネットグループ

- GMOクラウド]

- GMOグローバルサイン

- GMOコネクト

- GMOサイバーセキュリティbyイエラエ

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOメディア

- GMOリサーチ

- GMO大会議

- Go

- GPU

- GPUクラウド

- GTB

- Hardning

- Harvester

- HCI

- INCYBER Forum

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- KidsVALLEY

- Linux

- LLM

- MCP

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- Ollama

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- Python

- QUIC

- Rancher

- RPA

- Ruby

- SECCON

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- sshd

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- Webアプリケーション

- WEBディレクター

- XSS

- アドベントカレンダー

- イベントレポート

- インターンシップ

- インハウス

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- クリエイター

- クリエイティブ

- コーディング

- コンテナ

- サイバーセキュリティ

- サマーインターン

- システム研修

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイナー

- デザイン

- テスト

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ビジネス職

- ヒューマノイド

- ヒューマノイドロボット

- フィジカルAI

- プログラミング教育

- ブロックチェーン

- ベイズ統計学

- マイクロサービス

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- ロボット

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 動画

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 広告

- 強化学習

- 形

- 応用

- 情報伝達

- 技育プロジェクト

- 技術広報

- 技術書典

- 採用

- 採用サイトリニューアル

- 採用活動

- 新卒

- 新卒研修

- 日本科学未来館

- 映像

- 映像クリエイター

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 生成AI

- 色

- 視覚暗号

- 開発生産性

- 開発生産性向上

- 階層ベイズ

- 高機能暗号

PICKUP

-

SECCON 14 にトップスポンサーとして協賛決定!

技術情報

-

【GMOアカデミア登壇】チームの「ありたい姿」から考える 〜中堅デザイナーが“前進と変化”を起こすために〜

技術情報

-

AI NIGHT〜現場で使われているAI事例共有〜開催決定!

イベント

-

【協賛レポート|中編】日本最大級の学生向けAIキャリアフェス「AIチャレンジャーズフェス2025」

技術情報

-

【協賛レポート|前編】日本最大級の学生向けAIキャリアフェス「AIチャレンジャーズフェス2025」

技術情報

-

【イベントレポート・後編】GMO Developers Day 2025 -Creators Night-|共創するデザイン組織と次世代クリエイターの可能性

デザイン