この記事は GMOインターネットグループ Advent Calendar 2025 24日目の記事です。

目次

はじめに

はじめまして、GMOコネクト株式会社で執行役員CTOをしている菅野 哲(かんの さとる)です。

菅野は、学生の頃から暗号技術に関する研究を行い、暗号技術を軸とした情報セキュリティに関するシステム開発やIETF等での国際標準化を社会人1年目からやってきています。

さて、今回は「暗号の2030年問題」に関連する話題についてご紹介します。

最近、セキュリティ界隈で「2030年問題」や「PQC(耐量子計算機暗号)」という言葉をよく聞くようになりました。「まだ先の話では?」と思われている方も多いかもしれませんが、実は身の回りですでに動き出しています。

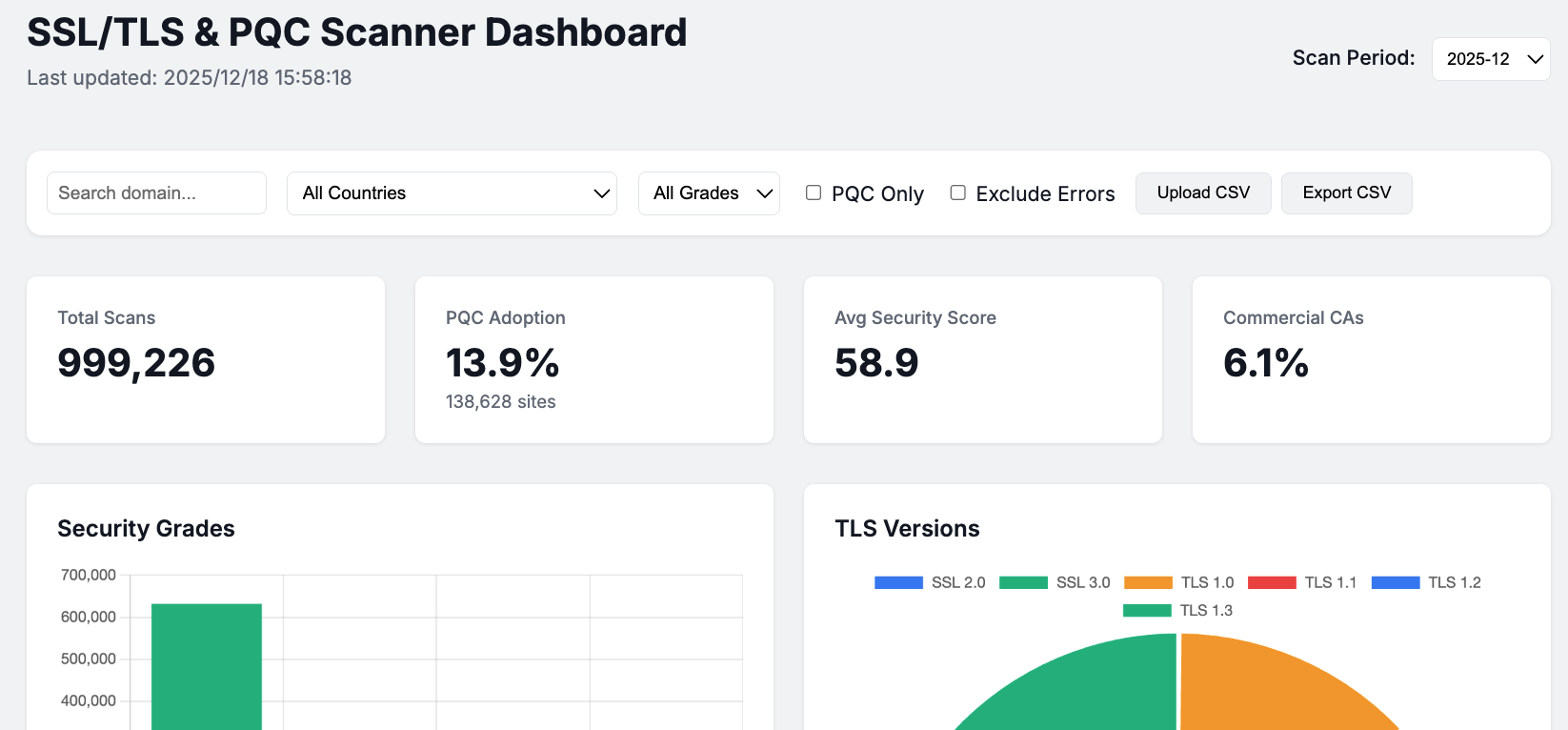

今回は、実際にMajestic Million1 に対してSSL/TLSスキャン調査を実施した最新データ(2025年12月時点)をもとに、世界と日本でどれくらいPQCへの対応が進んでいるのか、その実態を明らかにしていきます。

そのためにこの調査を行うためにシステム開発してデータを蓄積できるようにしました。見た目はこんな感じです。

1. 暗号の2030年問題とは

まずは前提知識を共有します。なぜ、安全な暗号アルゴリズムを変更する活動2が必要になるのか、簡単におさらいしましょう。

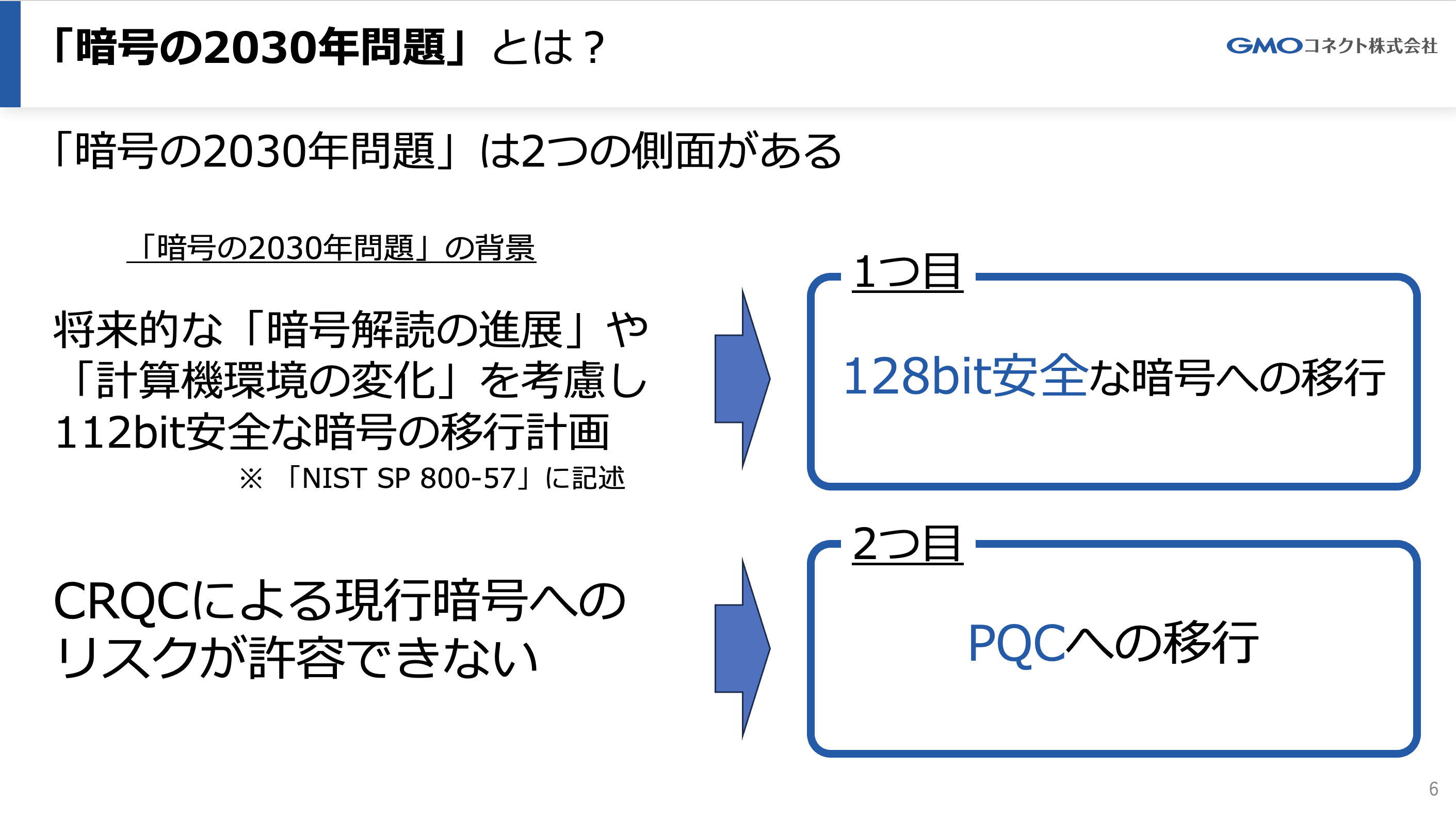

暗号の2030年問題

暗号の2030年問題とは、2030年を目標として進められている暗号アルゴリズムの大規模な移行計画です。この問題には2つの異なる側面があります。

1つ目:128bit安全な暗号への移行

将来的な「暗号解読の進展」や「計算機環境の変化」を考慮し、現在広く使われている112bit安全な暗号アルゴリズム(RSA-2048、ECDH with P-224など)から、128bit安全な暗号(RSA-3072、ECDH with P-256など)への移行を進める必要があります。

この移行計画はNIST SP 800-57に記述されており、暗号技術の安全性を長期的に維持するための段階的な更新となります。

2つ目:PQCへの移行

CRQC (Cryptographically Relevant Quantum Computer) による現行暗号へのリスクが許容できないレベルに達する前に、量子計算機に対しても安全な暗号方式(Post-Quantum Cryptography: PQC)への移行を完了する必要があります。

本記事では、この2つ目の「PQCへの移行」に焦点を当て、今回は、TLSにおける世界と日本の実態を調査した結果を報告します。

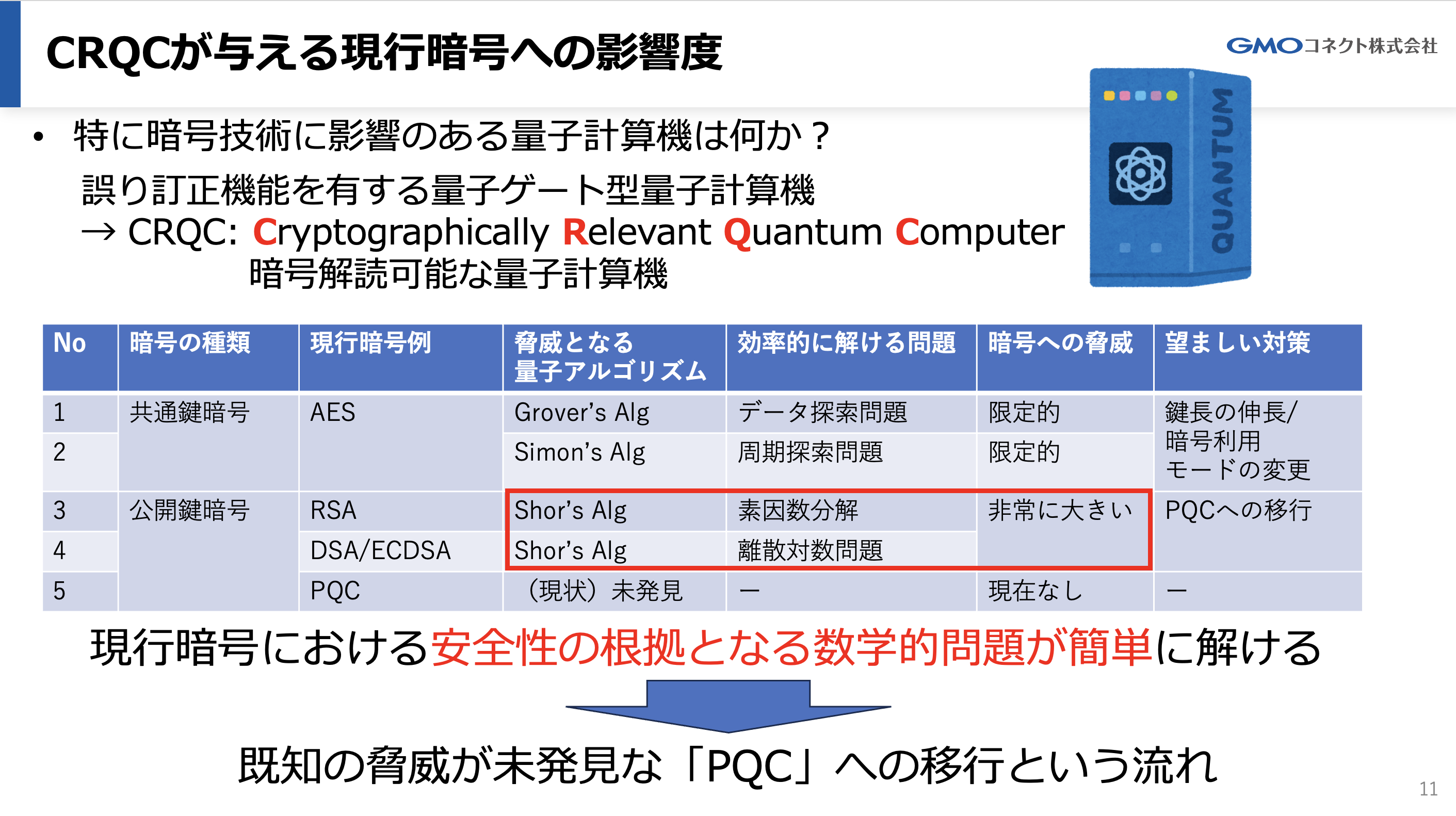

CRQCの脅威

現在のインターネットセキュリティ(RSAや楕円曲線暗号)の根幹を揺るがすのが、CRQC 、つまり「暗号解読に十分な性能を持つ量子計算機」の存在です。これが実用化されると、現在使われている公開鍵暗号のように素因数分解問題や離散対数問題というように現行のコンピュータが計算量的には解くことが困難な問題がShorのアルゴリズムによって短時間で解読されてしまいます。

なぜ今対応する必要があるのか (HNDL攻撃)

「CRQCができるのはまだ先では?」

確かにそうかもしれません。しかしながら、HNDL (Harvest Now, Decrypt Later) 攻撃が、今すぐにでも懸念される深刻な脅威となっています。

攻撃者は今のうちに暗号化された通信データを収集・保存しています。そして数年後に量子計算機が実用化されたら、保存しておいたデータを復号して内容を閲覧するのです。つまり、長期間秘密にしておきたいデータ(国家機密、医療情報、長期的な知的財産)は、今すぐ PQCに対応しておかないと手遅れになる可能性があります。

グローバルの動き

NIST(米国標準技術研究所)はすでにPQCの標準アルゴリズム(ML-KEM, ML-DSA等)を選定済みです。IETFでもこれらをTLSやDNSSECにどう組み込むか、標準化が最終段階を迎えています。NSAのCNSA 2.0ガイダンスでも、2030年までには移行を完了するよう求めています。

2. 調査の概要:100万ドメインの実態調査

論より証拠です。実際にTLSハンドシェイクを実行し、サーバーがどのような暗号スイートを返すか調査しました。

- 調査対象: Majestic Million (Global Top 1M Domains)

- 実施時期: 2025年12月

- 調査ツール: 自作のTLS/PQCスキャナー

- スキャン結果:

- 接続成功した全数データ (Global): 367,420サイト

- 日本ドメインデータ (Japan): 11,780サイト

3. 分析結果:世界 vs 日本の比較

ここからが本題です。ダッシュボードの数値から見えてきた「現実」を見ていきましょう。

① PQC普及率:日本は世界に後れを取っている

まず、PQCに対応しているサーバの割合です。

| 対象 | PQC普及率 | サイト数 |

|---|---|---|

| Global | 37.7% | 138,628 |

| Japan | 14.8% | 1,749 |

考察:

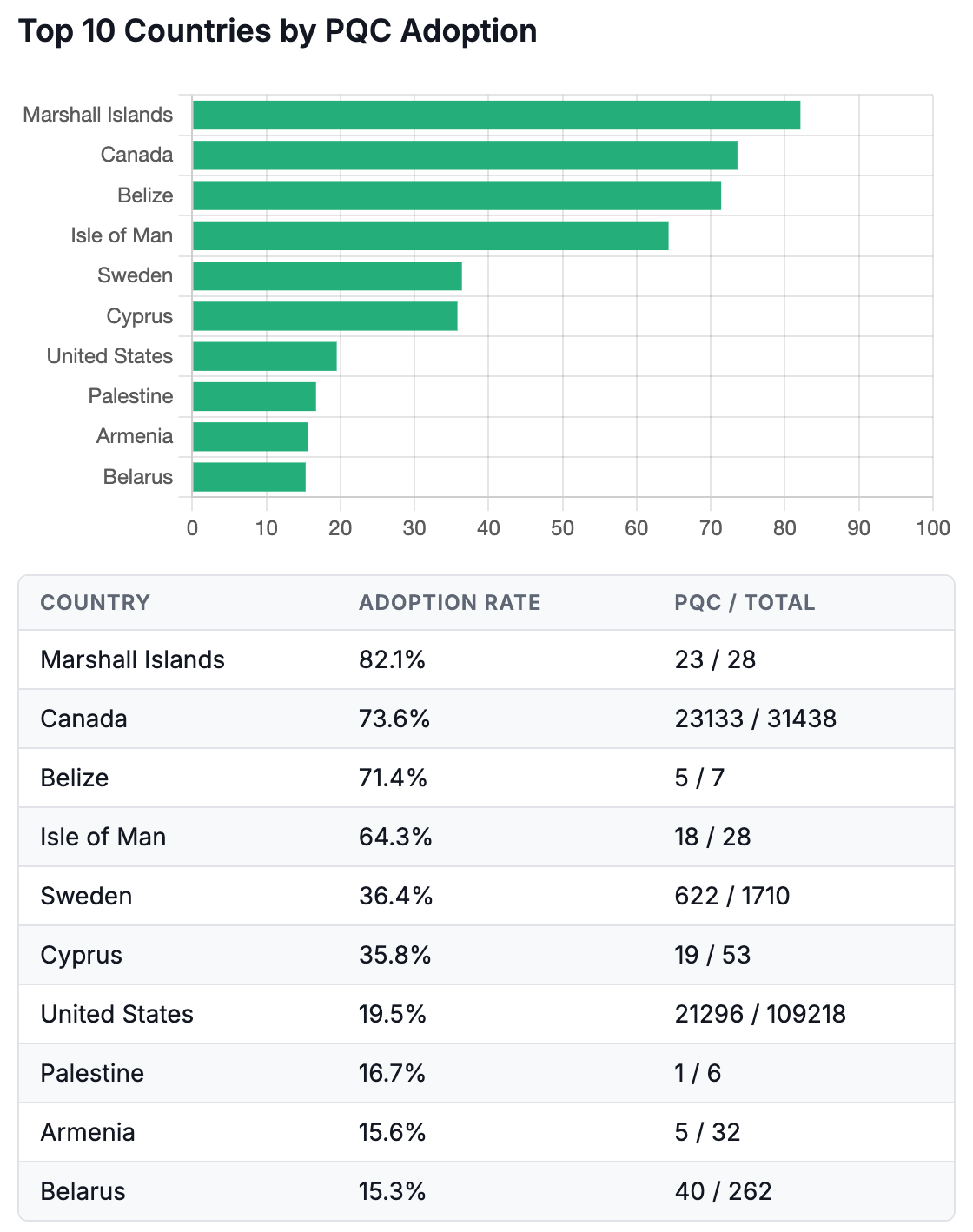

Globalの37.7%に対して、日本は14.8%と、2倍以上の差がありました。

Globalの数字が高いのは、CloudflareやGoogleのような大規模CDN/ホスティング事業者がデフォルトでPQC対応を有効化している影響が大きいと考えられます。

一方、日本はTop 10 Countriesの普及率ランキングにも入っていません…泣

詳細については、下図を見ていただくとして、調査対象となったサイト数を踏まえるとカナダのPQC対応状況の高さが際立ちますね!

② TLSバージョン:日本は安定性を重視

次に、使われているTLSプロトコルのバージョン内訳です。

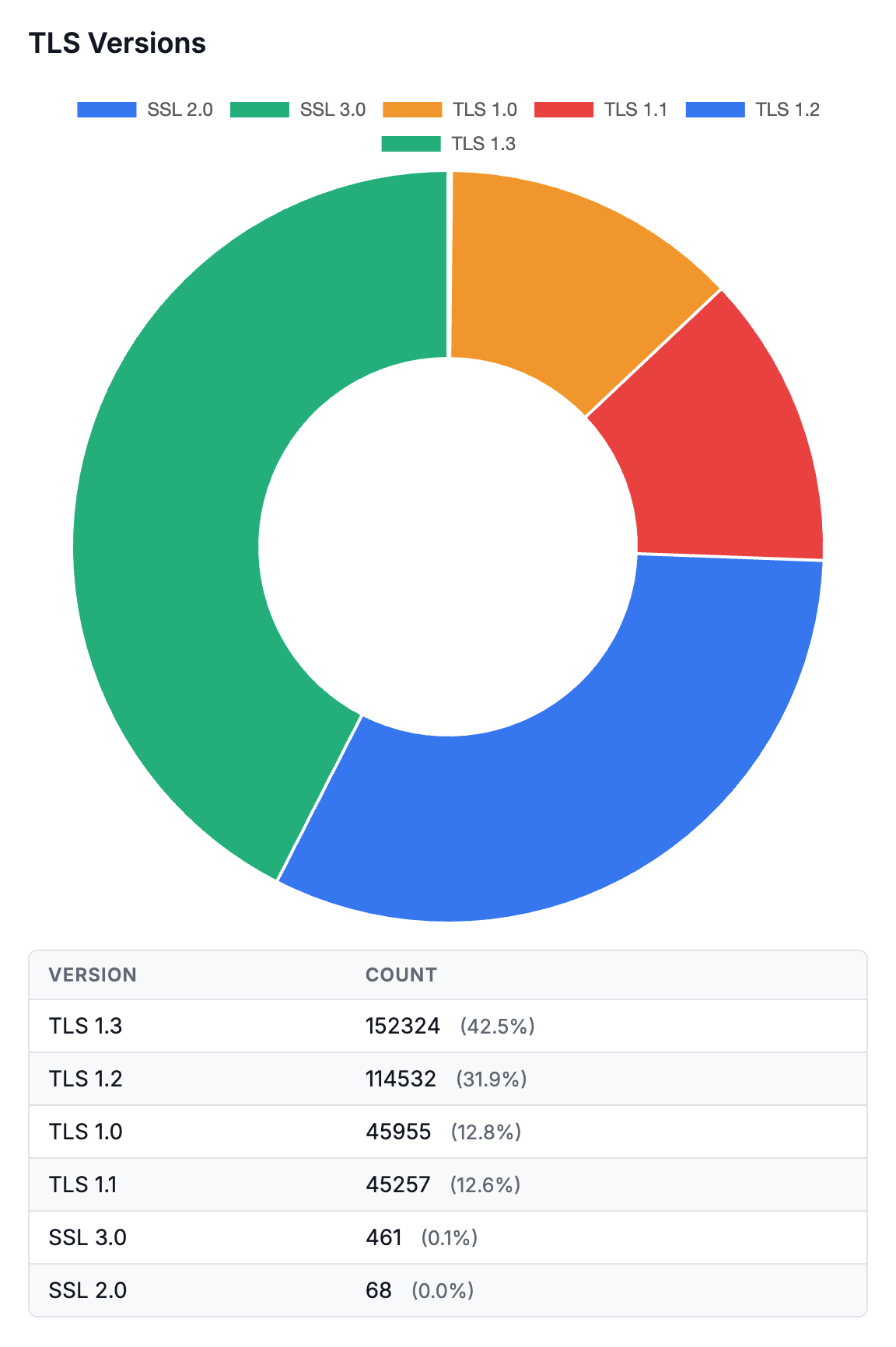

Global:

- TLS 1.3: 42.5% (152,324サイト)

- TLS 1.2: 31.9% (114,532サイト)

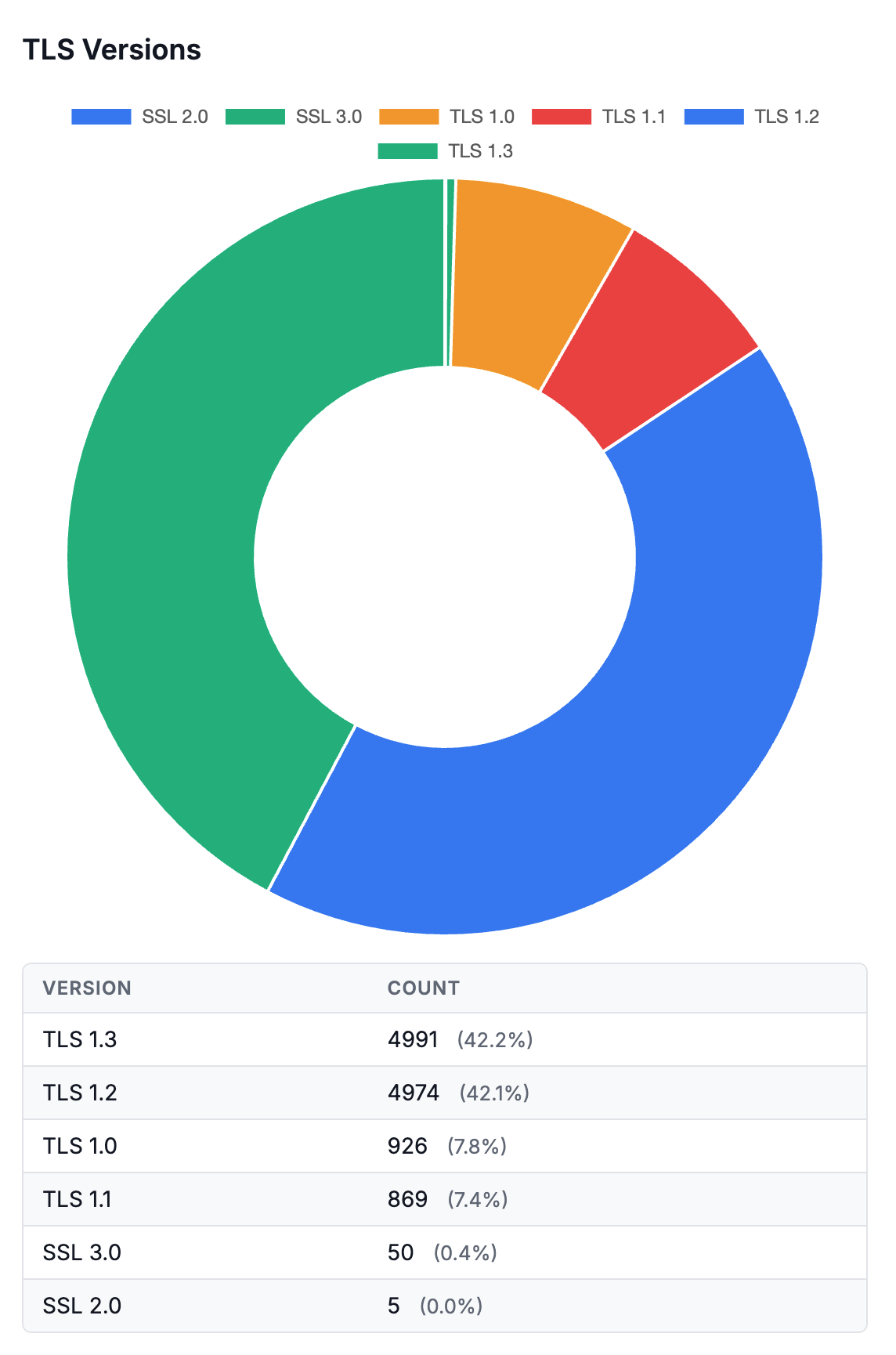

Japan:

- TLS 1.3: 42.2% (4,991サイト)

- TLS 1.2: 42.1% (4,974サイト)

考察:

GlobalではTLS 1.3が優勢ですが、日本ではTLS 1.3と1.2がほぼ拮抗しています(わずか0.1%差!)。

日本のエンタープライズ環境では、安定稼働しているTLS 1.2環境を変更することに慎重な姿勢が見られますが、見方を変えると「サーバ設定更新のタイミングでTLS1.3対応が行われていない」とも言えます。TLS 1.2自体に問題があるわけではありませんが、PQCの導入は基本的にTLS 1.3が前提となることが多いため、この「1.2の壁」がPQC移行の障壁になる可能性があります。(左図:Global、右図:Japan)

余談ですが、IETF的に利用禁止しているようなSSL 2.0などのレガシーな通信が日本では一定数動いていることを考えると、オンプレミス環境で動いている脆弱なサーバがありますね…。PQC移行の前にすべきことがありそうですね。

③ 証明書発行局 (CA):日本企業は商用CAを選好

どの認証局(CA)を使用しているかも、国ごとの文化が現れる興味深いポイントです。

Global Top 3:

- Let’s Encrypt (38.7% / 133,614サイト)

- Google Trust Services (37.8% / 130,710サイト)

- Amazon (4.8% / 16,429サイト)

Japan Top 3:

- Let’s Encrypt (50.1% / 5,460サイト)

- DigiCert Inc (23.0% / 2,503サイト)

- GlobalSign nv-sa (8.3% / 900サイト)

考察:

GlobalではLet’s EncryptとGoogle(GTS)で7割以上を占めており、自動化・無料化が主流となっています。

一方、日本ではLet’s Encryptが半数を占めるものの、DigiCert (23.0%) と GlobalSign (8.3%) という商用CAの存在感が際立っています。

実際、Commercial CAsの割合を見ると、Globalが16.5%なのに対し、日本は 35% にも達しています。

これは「信頼性のために対価を支払う」「OV/EV証明書が必要」という日本企業の姿勢が、データに明確に表れている結果と言えるでしょう。

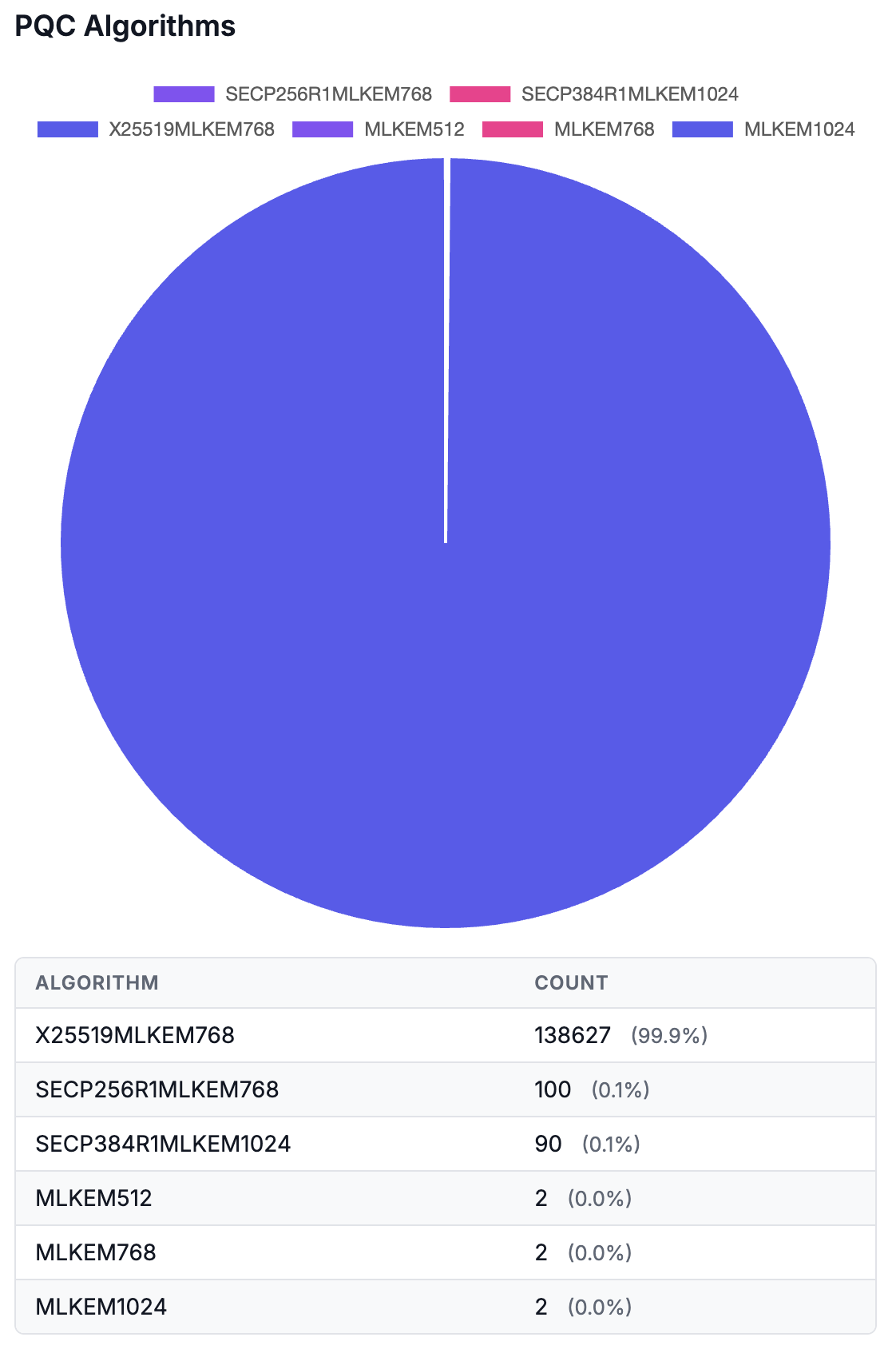

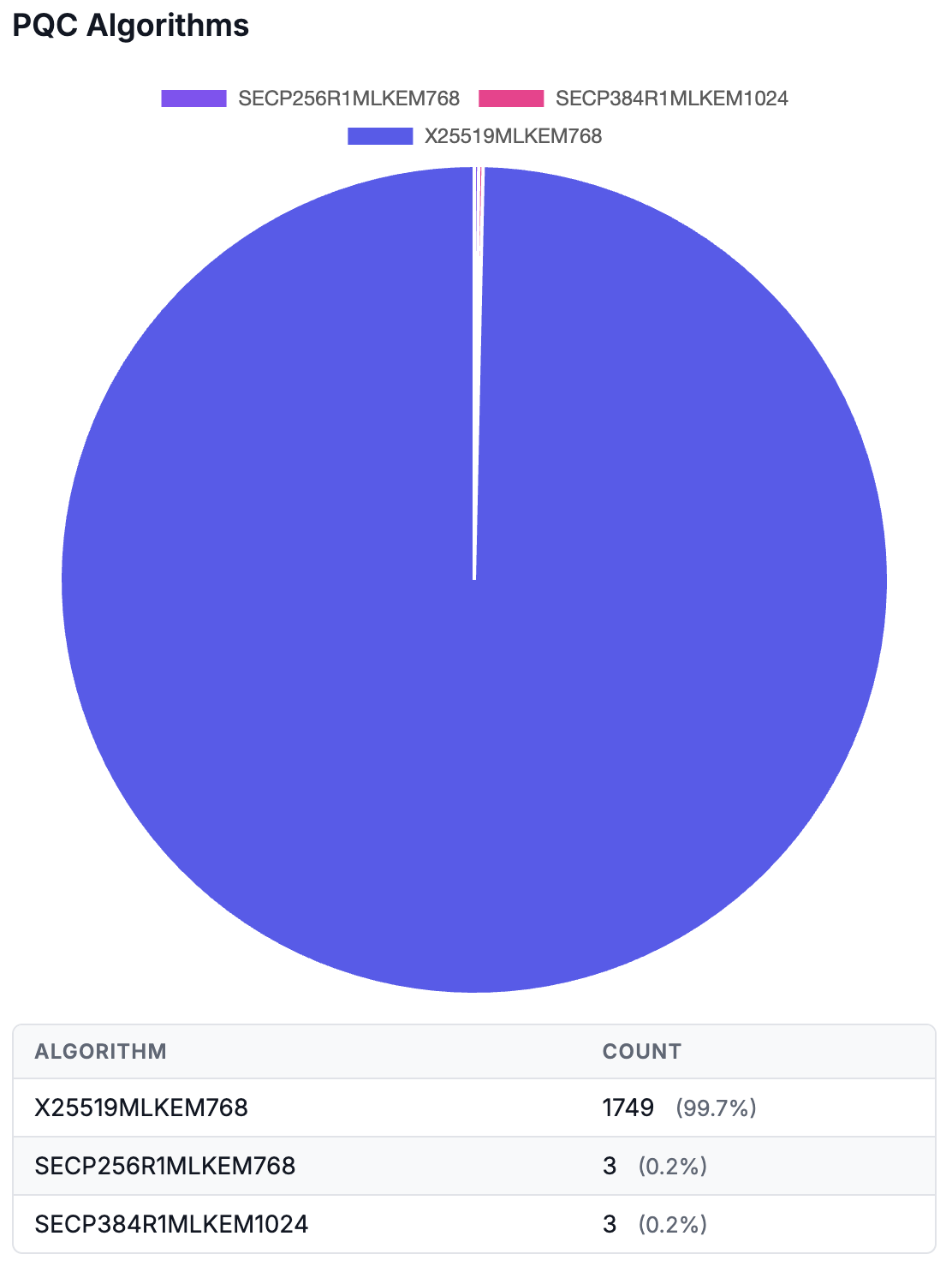

④ 採用アルゴリズム:X25519MLKEM768が事実上の標準

PQCに対応しているサーバーが、具体的にどの鍵交換アルゴリズムを使用しているか見てみましょう。

- Global: X25519MLKEM768 (99.9% / 138,627サイト)

- Japan: X25519MLKEM768 (99.7% / 1,749サイト)

考察:

もはや「一択」と言える状況です。

Google Chromeがサポートを開始した標準的な組み合わせがこれであり、事実上のデファクトスタンダードとなっています。他のアルゴリズム(SECP256R1MLKEM768, SECP384R1MLKEM1024等)は誤差の範囲です。(左図:Global、右図:Japan)

GlobalでPure PQCが有効になっているサーバが2つあるのはグッときます!

4. 技術解説:PQ/T Hybrid for TLS とは

ここで少し技術的な深掘りをします。

先ほど登場した 「X25519MLKEM768」となります。これこそが、現在推奨されている「PQ/T Hybrid(ハイブリッド鍵交換)」の実装です。

PQ/T Hybrid 構成の仕組み(気持ちの部分)

これは、以下の2つを組み合わせて鍵交換を行う方式です。

- X25519: 現行暗号であるCurve25519を用いた鍵交換アルゴリズム。現行計算機に対して安全。

- ML-KEM-768: NISTが標準化したPQC(KEM)。量子計算機に対して安全。

なぜハイブリッド構成なのか

「PQCが安全なら、PQCだけで良いのでは?」と思われるかもしれません。

しかし、PQCはまだ新しい技術です。万が一、数年後にPQCアルゴリズム自体に致命的な脆弱性が発見されたらどうでしょうか。

ハイブリッドにしておけば、「もしPQCが破られても、X25519(現行暗号)が守る」「もし量子計算機が実用化されても、ML-KEMが守る」 という二重の防御が可能になります。

これをIETFでは「Hybrid Key Exchange」として標準化されており、現在のブラウザ(Chrome等)もこの方式で接続を試みています。

5. まとめ

今回の調査で明らかになったことをまとめます。

- 世界は着実に前進: Globalでは、PQ/T Hybrid構成により約4割がすでにPQC対応済み(CDNの影響が大きい?!)。

- 日本はこれから: 普及率は約15%。商用CAの利用率が高く、TLS 1.2環境も根強い。

- ハイブリッド構成が標準: 現時点での実装は `X25519MLKEM768` 一択。

- セキュリティ意識: 日本は商用CA利用率が高いが、レガシー環境が多く残っていそうな結果。

「2030年はまだ先」と考えていると、あっという間に時代に取り残されてしまいます。

まずは自組織で管理しているサーバーのTLS設定を見直し、TLS 1.3へのアップグレード、そして可能であればハイブリッド鍵交換のテスト導入を検討することをお勧めします。

実施できることから落ち着いて粛々と対応していきましょう。

どこから手を付けていいかわからない…などあれば、お気軽にお声がけください。

参考情報

- NIST Post-Quantum Cryptography Standardization

- IETF Hybrid Key Exchange in TLS 1.3 (draft-ietf-tls-hybrid-design)

- NSA CNSA 2.0 Guidance

- NIST SP 800-57 Part 1: Recommendation for Key Management

- Majestic Millionは、被リンク数などから算出される世界で最も影響力のある上位100万のWebサイトリストです。Alexa Top Sitesの後継として広く利用されており、インターネット全体の実態を把握する上で信頼性の高いデータセットとなっています。 ↩︎

- この活動を暗号移行と言い、将来の計算能力の変化や攻撃手法の進展を見越して、利用する暗号アルゴリズムを安全なアルゴリズムへ更新する取り組みです。 ↩︎

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(564)

-

イベント(210)

-

カルチャー(54)

-

デザイン(57)

-

インターンシップ(2)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AdventCalender

- AGI

- AI

- AI 機械学習強化学習

- AIエージェント

- AI人財

- AMD

- APT攻撃

- AWX

- BIT VALLEY

- Blade

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEBLUE

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- design

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- DiceCTF

- Dify

- DNS

- Docker

- DTF

- Excel

- Expert

- Experts

- Felo

- GitLab

- GMO AIR

- GMO AIロボティクス大会議&表彰式

- GMO DESIGN AWARD

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOインターネット

- GMOインターネットグループ

- GMOクラウド]

- GMOグローバルサイン

- GMOコネクト

- GMOサイバーセキュリティbyイエラエ

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOメディア

- GMOリサーチ

- GMO大会議

- Go

- GPU

- GPUクラウド

- GTB

- Hardning

- Harvester

- HCI

- INCYBER Forum

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- KidsVALLEY

- Linux

- LLM

- MCP

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- Ollama

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- Python

- QUIC

- Rancher

- RPA

- Ruby

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- sshd

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- Webアプリケーション

- WEBディレクター

- XSS

- アドベントカレンダー

- イベントレポート

- インターンシップ

- インハウス

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- クリエイター

- クリエイティブ

- コーディング

- コンテナ

- サイバーセキュリティ

- サマーインターン

- システム研修

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイナー

- デザイン

- テスト

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ビジネス職

- ヒューマノイド

- ヒューマノイドロボット

- フィジカルAI

- プログラミング教育

- ブロックチェーン

- ベイズ統計学

- マイクロサービス

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- ロボット

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 動画

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 広告

- 強化学習

- 形

- 応用

- 情報伝達

- 技育プロジェクト

- 技術広報

- 技術書典

- 採用

- 採用サイトリニューアル

- 採用活動

- 新卒

- 新卒研修

- 日本科学未来館

- 映像

- 映像クリエイター

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 生成AI

- 色

- 視覚暗号

- 開発生産性

- 開発生産性向上

- 階層ベイズ

- 高機能暗号

PICKUP

-

【イベントレポート・後編】GMO Developers Day 2025 -Creators Night-|共創するデザイン組織と次世代クリエイターの可能性

デザイン

-

【イベントレポート・中編】GMO Developers Day 2025 -Creators Night-|変化に挑むクリエイターのキャリアと成長

デザイン

-

AI体験で地域をつなぐ──GMO hinata が挑むCSR活動最前線

技術情報

-

【イベントレポート・前編】GMO Developers Day 2025 -Creators Night-|AI時代の「クリエイティブ」を探る夜

デザイン

-

【イベントレポート】社内から未来を体験する-「ロボ触ろうぜ!」

技術情報

-

属人化×ガラパゴス化からの脱却:課金基盤改善プロジェクトの舞台裏

技術情報