GMOインターネットグループは、世界トップクラスの情報セキュリティ専門家が集う国際会議「CODE BLUE 2024」にトップスポンサーとして協賛、登壇いたしました。

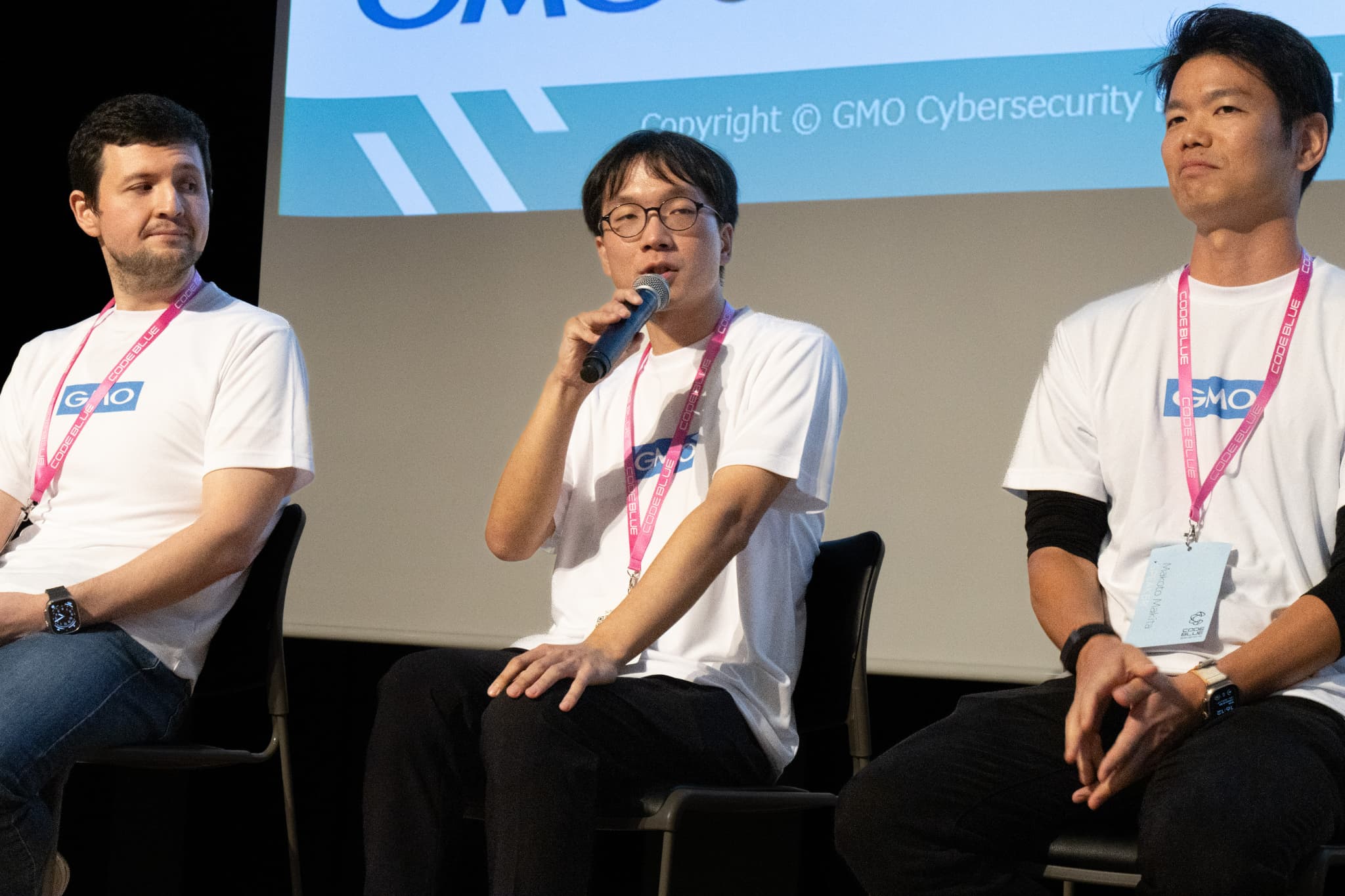

このレポートではパネルディスカッション「GMOイエラエ全員集合!!進化するサイバー攻撃への対策最前線」の様子についてお届けします。

目次

ホワイトハッカーが語る、最先端のサイバー犯罪とその対策

デジタル社会の進展とともに、サイバー攻撃の手法は日々進化を遂げています。企業や組織を狙ったランサムウェアやフィッシング詐欺など、その手口は巧妙化の一途をたどり、従来の防御態勢では対応が困難になりつつあります。

近年進むIoTやスマートホームもこうしたサイバー攻撃の糸口となることもあり、現代のサイバーセキュリティ対策は技術の進化や人材育成・組織構造など多角的なアプローチが求められるといえるでしょう。

こうした最先端のサイバー犯罪とその対策について、GMOサイバーセキュリティ byイエラエ(以下、GMOイエラエ)に所属する各分野のホワイトハッカー11名が語りました。

「困っている誰かを助ける」を軸に据えた技術と組織

林:本日はたくさんの方にお越しいただき、ありがとうございます。「GMOイエラエ全員集合!!進化するサイバー攻撃への対策最前線」というタイトルで、オープントークをさせていただきます。モデレーターの林(林 彦博/上席執行役員)です。

三村:同じく、モデレーターの三村(三村 聡志/セキュリティエンジニア)です。

GMOイエラエはペネトレーションテスト(※1)のイメージが強いですが、実際には攻撃側に強い「レッド」、守りに強い「ブルー」、どちらも兼ね備えた企業です。本日はそんなイエラエの奥行きを皆様に感じていただければ幸いです。

※1 ネットワークやシステムのセキュリティを検証するために、専門家が実際に攻撃を仕掛けることでセキュリティの対策状況やリスクを評価する取り組み。

三村:というわけで、まずは牧田(牧田 誠/代表取締役社長)さんに、GMOイエラエについて聞いてみましょう。牧田さん、GMOイエラエはどういう会社でしょうか?

牧田:GMOイエラエの根底にあるのは「誰かを助ける」精神です。ただし、誰かを助けたいなら自分たちが強くなければいけません。そこで「強い人」たちを募り、力を合わせて誰かを助けようとしている会社だと思っています。

林:ありがとうございます。では次に、インターポールで働いていたという福森(福森 大喜/サイバー犯罪対策センター長)さん。大変興味深いお仕事ですが、可能な範囲で、何をしていたのか聞かせていただけますか?

福森:インターポールは皆さんご存知のように、国際的なサイバー犯罪への対処や、対処するための組織を育成していく組織です。そこで犯罪捜査の支援やトレーニング、各国警察官に対するものをやっていました。

林:「守る」という観点からいえば、ルスラン(サイフィエフ ルスラン/執行役員)さん。日本企業のセキュリティは破りやすいですか?

ルスラン: 非常に破りやすいですね。

林:(笑)。これは手厳しい。阿部(阿部 慎司/執行役員)さん、SOC(Security Operation Center)(※2)サービスを提供するイエラエとして、この状況にどう立ち向かいますか。

※2 組織のITインフラを24時間365日監視し、セキュリティインシデントの早期発見や対応を行う専門チームまたは施設。

阿部:我々は誇りを持ってSOCサービスを提供していますが、残念ながら「痒いところに手が届かない」部分も残されているのが実情です。

例えばですが、SOCという形に必ずしもこだわらず、「イエラエとご契約いただければ、どの製品でも必ず見解を出す」のように、踏み込んだサポートを提供できるとよりよいのかなと。「皆さんの困りごとに対して何ができるか」という軸は変えずに、「痒いところ」を逃がさないような新しい形のSOCが実現できるように頑張っているところです。

林:なんて言っていたら、馬場(馬場 将次/セキュリティエンジニア)さんと目が合いましたね。何かご意見はありますか?

馬場:GMOイエラエのいいところは、他社の製品報告についての脆弱性を発見すると、会社から報奨金を支給してもらえるところです。自分は最近、太陽光発電を自宅に導入したのですが、さっそく脆弱性を発見し、報告して報奨金をもらいました(笑)。

どのようなプロダクトでも良いわけではなく、ある程度普及しているプロダクトという前提はありますが、脆弱性を見つけるのが得意な人は、ぜひGMOイエラエに入ってください。

林:今年は何件ぐらい見つけたんですか?

馬場:10件ほどですね。でも、もっと見つけている人も全然います。実は世の中のプロダクトって脆弱性だらけなので、みんなで一緒に社会を守れれば嬉しいですね。

林:攻撃の技術を守りに使っていく、まさにホワイトハッカーですね。そういえば市川(市川 遼 開発部長)さんは今、現状を可視化してどういう対策をしていけばいいか示すというサービスを提供していますね。せっかくなのでご紹介いただけますか?

市川:私が取り組んでいるのは「GMOサイバー攻撃ネットde診断」というサービスで、一般的にはASM(Attack Surface Management)(※3)と呼ばれるものです。他にも脆弱性診断をツール化・自動化して、お客様のセキュリティに貢献するサービスも提供しています。

※3 インターネットから アクセス可能なIT資産の情報を調査し、それらに存在する脆弱性などのリスクを継続的に検出・評価する取り組みです。

これらのサービスはいわば、我々の持っている知見をサマライズし、ツールに落とし込んだものです。イエラエの技術力を皆さんにおすそ分けするイメージですね。

林:素晴らしいです。奥野(奥野 史一/執行役員)さんはどうですか?

奥野:私は官公庁の事業を担当し、ペネトレーションテストからサイバー演習まで幅広い領域を扱っています。最近ではグローバルの官公庁、たとえばモンゴルのウランバートル市に「ネットde診断」が入りましたし、大手銀行の方でも脆弱性やスマホアプリの診断をしています。

このメンバーを見ていただければわかるように、せっかくの技術がグローバルに出ないのはもったいないので、これからどんどん世界に出ていきたいなと、一生懸命やっています。

林:広い視野で取り組んでいるわけですね。モンゴル出張はよく行かれるんですか?

奥野:行くこともあります。2月に行ったときはマイナス30度でした。覚悟して行きましたが、意外と大丈夫でした(笑)。これだけ寒いと、データセンターが効率的に冷えるのでいいですね。ちなみに、モンゴルの一番のおもてなしは羊の丸焼きです。2回出てきました。

組織&人材育成に多くのメリットをもたらすCTF

林:さて、CTF(Capture The Flag)(※4)については、小池(小池 悠生/執行役員)さんに聞かなければなりません。技術をどう伸ばすか、素晴らしいエンジニアをどう育成していくか。この点について、どうでしょうか。

※4 セキュリティ分野で行われる競技形式のセキュリティコンテスト。参加者は専門技術や知識を駆使して特定の課題を解くことで「フラッグ」を獲得し、時間内に獲得した合計点数を競い合う。

小池:私はIoTのペネトレーションまわりのマネジメントをしている立場になりますが、それとは別に、執行役員として会社ブランドの取りまとめにも携わっています。そのための取り組みの一例が、先ほど出てきた脆弱性発見の報奨金制度や、CTFへの参加推奨ですね。

これは牧田さんも同意してくれるところだと思うんですけど、CTFセキュリティコンテストで上位の成績を上げているような人たちは、実際の業務においても非常に優秀な成果を出してくれます。

三村:うちの会社は、社長が「鶴の一声」で採用を決めることがありますが、そうしてジョインする方は、一芸に秀でている人が多い印象ですよね。

牧田:一芸はめちゃめちゃ大事です。まさにCODEBLUEで出会ってスカウトした方もいますが、とても活躍されているので、「鶴の一声」形式は間違ってないはず(笑)。みなさん素晴らしい方ばかりです。

林:王(王 瀚邦/リバースエンジニア)さんもCTFのトッププレーヤーとして活躍されていますよね。何をモチベーションにされていますか?

王:CTFに取り組み始めたのは4年ほど前になりますが、私が好きなパズルゲームのように「壊して、つくる」楽しみがモチベーションになっています。これは、リバースエンジニアリング(※5)にも似ている部分ですね。

※5 既存のプログラムから設計情報を抽出し、構造や動作を解析する技術。動作理解や改良、セキュリティ検証に活用される。

マシンコードに複合させたり、一般的に組み立てたりする点に近しいものを感じます。そのうえで、物事がどのように機能しているか解き明かすことに楽しみを見出しています。

三村:私も以前、CTFの力を高めるために「Baba Is You」(思考力が鍛えられると話題のインディーズゲーム)をやれと言われたことがあります。馬場さんは普段、どういう形で頭を鍛えたり休ませたりしていますか?

馬場:頭の鍛え方はやっぱり脳トレがベストですね。「Baba Is You」のいいところって、「こういう操作はできないだろう」という思い込みがあると、絶対に解けないところなんです。機転を効かせた発想を学べるので、あれは真面目に、良いトレーニングになると思いますね。みなさんもBabaになりましょう(笑)。

三村:CTFでも、本来の用途からひねったデータを使って攻撃コードを組んだりとか、そういうのが求められるので、柔軟さは必要になってきますもんね。他にも、教育とか育成という観点で、ルスランさんいかがですか?

ルスラン:皆さんにぜひ育てていただきたいのは、クリエイティビティです。それがないと、いくら勉強しても限界があるので…。頭を柔らかくして「どうやって解くべきか」の引き出しを増やし続けるのが一番良いと考えています。

林:福森さんはどうですか?インターポール時代にこうしたストーリーはありませんでしたか?

福森:インターポールは197か国からなる組織なので、中には「どうせ自分たちなんかダメだろう」「FBIが出てきたから、出る幕がないな」と卑屈になってしまう人もいました。そういう人をいかにモチベートするかは、大きな課題でしたね。

そんなときには、たとえば「フリーツールだけでも、FBIが見つけられないような脆弱性を見つけられる」という経験をさせ、小さい成功体験から自信を持ってもらうようにしていました。

三村:守るためには技術だけではなく、人とのつながりも重要です。当社には仲間づくりのプロである林がおりますが、そういう点ではどうでしょう。

林:セキュリティへの取り組みを自分だけで考えるのには限界があるので、外の知見やコミュニケーションがすごく大事だなと、昔から思っていました。なおかつ、セキュリティの人たちって、ときには「余計なお世話」と思えるくらい親切な人が多くて、質の高いアドバイスをもらえるのが嬉しいところです。

質のいいコミュニティとの縁をつなぎ、いい仲間作りをしていくことが、巡り巡ってセキュリティへの知見のレベルも高めてくれているような気がします。

攻撃の手法から対象まで、日々進化するサイバー攻撃との終わりなき戦い

三村:小池さんは最近、「面白いな」と感じた攻撃や、CTFはありますか?

小池:NDAの関係であまり言えなかったりするんですが、最近面白いなと思ったのは、いわゆるプロンプトインジェクションですね。攻撃者がLLMに対して与えるプロンプトを上書きして、LLMが意図しない挙動をさせるという。

そこからいろんな攻撃に繋げていくわけですが、対策はいたちごっこになっていまして、対策をさらに回避させるような攻撃があったりします。

例えば、モールス信号をプロンプトとして与えるという攻撃手法が最近有名になりましたね。自然言語での入力は対策されていますが、モールス信号のような非言語は想定されていなかったので、上位モデルのLLMではモールスでそのまま返しちゃう、と。

牧田:それでいうと、スマートシティ社会になっていく中で、アタックベクターも多彩になってますね。手法自体もリビングオフザラウンドとか、そもそもマルウェアを使わないとか。

太陽光発電の脆弱性でいえば、天気がいいときは蓄電池に積極的に貯めて、雨の日は使用を控えるといった制御機器の脆弱性には注意が必要です。またこうした制御機器は、他の家電と連携して操作するリモコンの役割も果たしていたりするので、いま話題の闇バイトにも悪用されかねない怖さがあります。

林:予想もしないリスクが潜んでいるということですね。次は阿部さん、SOCやブルーチームのホットトピックがあれば伺いたいです。

阿部:他の方からもお話があった通り、ちまたを賑わせるインシデントはものすごく多く、攻撃はどんどん分かりにくくなっています。その結果、守る側としても、トレーニングの仕事やインシデントレスキューの機会が増えてきている印象です。

三村:会社で見ていても、SOCの名将と呼ばれる阿部さんの額に流れる汗の量が日に日に増えているのを感じます(笑)。

阿部:(笑)。ここ数年で流行っているEDR(※6)やAIのふるまいなど、守るべき点は多岐にわたります。外部脅威からの保護はもちろんですが、組織やビジネスとしてのリスクも考えながら対策を講じなければなりません。

※6 エンドポイント(PCやスマートフォンなど)を監視し、不審な挙動を検知・分析して適切な対応を行うセキュリティ対策。

そのため、これからのセキュリティ事業者には、単に知見を持つだけでなく、クライアントと幅広く同じ目線で考え、積極的に提案できる会社であることが求められるでしょう。そうしたときにイエラエの強みが生きるように思います。

AI活用も進めつつ、ホワイトハッカーを「億万長者」に

三村:ASMではどうですか?

市川:ASMについては、昔から言われてきた「サーバーのバージョンをちゃんとアップデートしましょう」といったレベルから大きく変わったところはありません。可視化が進んだことにより、対策しやすくなった面はありますが。

ただ、世の中のサイバー攻撃は、未知のゼロデイ(※7)がどんどん飛んでくるというよりも、権限設定が甘かったり、個々のPCが狙われていたりするものが圧倒的に多いので、こうした対策を徹底するのは依然として重要と言えます。このあたり、会社のガバナンスがうまく効いてないとかなり危ないことになるケースもあります。

※7 未公開で修正パッチが存在しない脆弱性を指す。攻撃者は開発者が脆弱性を認識し対処する前に攻撃を仕掛けるため、非常に危険とされる。

林:王さんにも聞いてみましょう。王さん、テクノロジーやエンジニアリング周りで、ホットトピックはありますか?

王:最近、CTFのリバースエンジニア・チャレンジに参加したのですが、他のリバースエンジニアとどうやってその課題を解決したかを話したら、みんな、「AIに入力しただけだよ」と。

どうやらAIは、課題のコードを入力するだけで、それを解いてくれる段階まで来ているようです。なので「僕はもう必要とされていない」と悲しく思うと同時に(笑)、AIの使い方も学ばなければと感じています。

三村:では締めとして牧田さんから、今後イエラエという船がどう進んでいくのかという展望、これからイエラエに来てみたいという人に向けてひとことお願いします。

牧田:我々イエラエの手が届く範囲は、今や日本全体に広がりました。とりあえずここをやり切り、その後はアジア、そして世界へと、グローバルに戦いの場を移していく所存です。

また僕のサブミッションとして、「社内のセキュリティエンジニアを億万長者にする」ことがあります。みんなが成果を出して巨万の富を得られれば、子どもたちが「ホワイトハッカーになりたい」という世界観ができるかもしれません。そうなれば、そのエコシステムで社会全体が良くなっていくじゃないですか。

エンジニアに利益を還元することで、自然と次世代を担う子どもたちから「ああいうふうになりたい」と思ってもらえる未来を実現したいです。多分、ここにいるみんなも初めて聞く野望かもしれませんが(笑)、そんな未来がたぐり寄せられるように、日々の業務に邁進します!

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(564)

-

イベント(210)

-

カルチャー(54)

-

デザイン(57)

-

インターンシップ(2)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AdventCalender

- AGI

- AI

- AI 機械学習強化学習

- AIエージェント

- AI人財

- AMD

- APT攻撃

- AWX

- BIT VALLEY

- Blade

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEBLUE

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- design

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- DiceCTF

- Dify

- DNS

- Docker

- DTF

- Excel

- Expert

- Experts

- Felo

- GitLab

- GMO AIR

- GMO AIロボティクス大会議&表彰式

- GMO DESIGN AWARD

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOインターネット

- GMOインターネットグループ

- GMOクラウド]

- GMOグローバルサイン

- GMOコネクト

- GMOサイバーセキュリティbyイエラエ

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOメディア

- GMOリサーチ

- GMO大会議

- Go

- GPU

- GPUクラウド

- GTB

- Hardning

- Harvester

- HCI

- INCYBER Forum

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- KidsVALLEY

- Linux

- LLM

- MCP

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- Ollama

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- Python

- QUIC

- Rancher

- RPA

- Ruby

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- sshd

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- Webアプリケーション

- WEBディレクター

- XSS

- アドベントカレンダー

- イベントレポート

- インターンシップ

- インハウス

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- クリエイター

- クリエイティブ

- コーディング

- コンテナ

- サイバーセキュリティ

- サマーインターン

- システム研修

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイナー

- デザイン

- テスト

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ビジネス職

- ヒューマノイド

- ヒューマノイドロボット

- フィジカルAI

- プログラミング教育

- ブロックチェーン

- ベイズ統計学

- マイクロサービス

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- ロボット

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 動画

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 広告

- 強化学習

- 形

- 応用

- 情報伝達

- 技育プロジェクト

- 技術広報

- 技術書典

- 採用

- 採用サイトリニューアル

- 採用活動

- 新卒

- 新卒研修

- 日本科学未来館

- 映像

- 映像クリエイター

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 生成AI

- 色

- 視覚暗号

- 開発生産性

- 開発生産性向上

- 階層ベイズ

- 高機能暗号

PICKUP

-

【イベントレポート・後編】GMO Developers Day 2025 -Creators Night-|共創するデザイン組織と次世代クリエイターの可能性

デザイン

-

【イベントレポート・中編】GMO Developers Day 2025 -Creators Night-|変化に挑むクリエイターのキャリアと成長

デザイン

-

AI体験で地域をつなぐ──GMO hinata が挑むCSR活動最前線

技術情報

-

【イベントレポート・前編】GMO Developers Day 2025 -Creators Night-|AI時代の「クリエイティブ」を探る夜

デザイン

-

【イベントレポート】社内から未来を体験する-「ロボ触ろうぜ!」

技術情報

-

属人化×ガラパゴス化からの脱却:課金基盤改善プロジェクトの舞台裏

技術情報