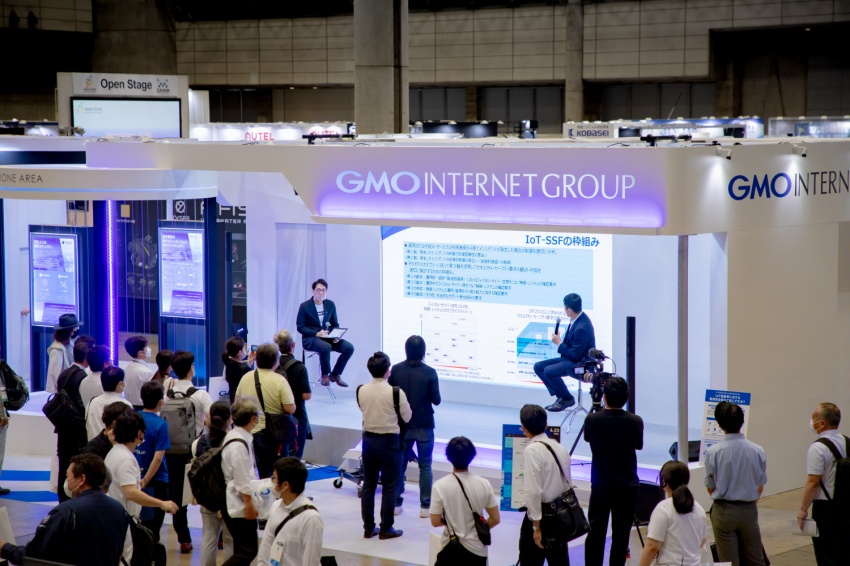

2022年6月21日(火)~23日(木)に日本国内最大のドローン・eVTOL(空飛ぶクルマ)展示会「Japan Drone 2022」が幕張メッセにて開催されました。

GMOインターネットグループはプラチナスポンサーとして協賛し、最大規模で出展しました!

今回は、ブース内ステージ

経済産業省「開発段階におけるIoT機器の脆弱性検証促進事業」

の書き起こし記事となりますので、ぜひご覧ください。

イベント告知:https://developers.gmo.jp/18770/

目次

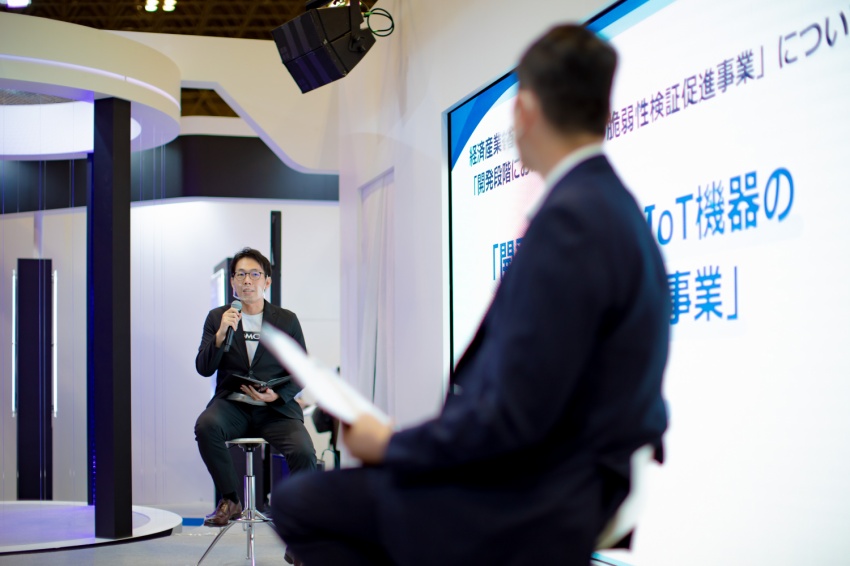

登壇者(敬称略)

- 経済産業省商務情報政策局サイバーセキュリティ課長

奥田 修司 - GMOサイバーセキュリティ byイエラエ株式会社 取締役COO

伊藤 章博

産業分野におけるサイバーセキュリティ政策について

伊藤

経済産業省が本事業を立ち上げた背景、政策の内容についてお聞かせください。

まず事業の説明をする前に、経済産業省としてこのIoT機器のセキュリティについてどのように考えてきたのかを簡単にご紹介します。

IoT機器はこれまでの様々な開発の中で、セーフティについては意識をしている人が多かったのですが、セキュリティについては、アンケート調査などをみると1/4ぐらいの人が何らかのセキュリティのインシデントを経験しているのが実態です。

例えば自動車でのリコールや、心臓のペースメーカーで脆弱性からリコールになったという例が起きていますし、ネットワークカメラではメーカーに対する訴訟も行われています。開発側が脆弱性の対応に後追いで追われていくということで非常にコストもかかってきます。そこの対策をしっかり最初の段階からセキュリティ・バイ・デザインという形で実装していくことが大事だと考えています。

その中で、経済産業省として皆さんへ意識してもらいたいことは、「IoTセキュリティ・セーフティ・フレームワーク」という考え方の枠組みです。いろいろなステークホルダーがいるので、その間のコミュニケーションを円滑にしてもらうための枠組みを作りました。

サイバー空間でいろいろなデータのやりとりがされるようになる中、IoT機器は、実際のフィジカル空間とサイバー空間の間をつなぐ層として様々なことを実現していきます。いわば三層構造の第二層として、信頼性をどのように確保していくかが大事なポイントです。フィジカル空間から得られるデータが正しいデータなのか、正しくサイバー空間に展開できているのか、逆にサイバー空間からフィジカル空間へ影響を及ぼす制御をする時に、そこの制御は正しく行えるのかといったことを意識していかないといけない、ということです。

ではどのような考え方で実行すればよいのかですが、まず一つは、様々なリスクを分析して、リスクの重みに合わせて対策をとるということです。例えば死亡事故が起こってしまうような場合、ペースメーカーみたいな話ですと、回復困難性を高くとみておかないといけないですし、回復困難性の度合いをどのように定めるのかということがポイントです。

もう一つは経済的な影響。非常に広く普及しているものであれば、リコールになった時に経済的な影響が大きいことや、もしくはその機器が動かなくなってしまった時の経済的な影響が非常に大きいことがあるので、これら2つの軸でリスクを分析しながら、対策を考えていくということです。

対策については観点が4つあります。

第1の観点は、まさに機器そのものがどのぐらいの性能を有していないといけないのか、機器に対する要求事項。

第2の観点は、運用中の確認要求。運用中にどのように使っていけばよいのかということ。

第3の観点は、運用する人に対する要求。

第4の観点は、社会的な制度。

例えば、ドローンでいうと、ドローンそのものにすべての責任を押しつけて、とてもセキュアなものを作ろうとすると、とてもコストがかかるわけです。それは、すべてを第1の観点に押さえ込むということではなくて、きちんと責任を分けながら、誰がどの役割を担って、全体としてきちんとセキュリティを担保されたものを作っていくのかということを考えていかなくてはいけない、ということです。ドローンそのものに求められる性能はなんだ、ということもあるし、運用のルール、例えば人が多いところには飛ばさないといったことを決めていくってこともこの1つの関係でしょうし、実際にドローンを操作する人の資格みたいなことは第3の観点に入ってきます。

第4の観点は、保険制度のようなもので、全体として経済的な被害をどのようにカバーするかということまで考えて、全体として考えていきましょうということがこのフレームワークの考え方の基本になっています。

これは分かりにくい話なので、ユースケースを作りました。

いろいろなIoT機器のユースケースを作りましたが、1つの例として、ドローンのユースケースを作って公開していますので、もしご関心があれば「IoT-SSF ユースケース」で検索してもらうとすぐに出てくると思います。

ここから先が今日ご紹介する事業につながってくるのですが、いまご紹介したような4つの観点で見ていく時に、第1の観点は当然重要になって、機器そのものにどのぐらいの信頼性を持たせるのかということですけれども、それに関して我々はいろいろな検証事業をしっかりやりながら、機器の信頼性を確保していこうということを実施しています。

去年まで実施した事業として、攻撃型を含めたハイレベルな検証サービス、IoT機器の実機に対する攻撃を含めてきちんと検証して信頼性の高い製品であるということを世の中にお示しできる枠組みや、検証の手引きを作成しました。また、いろいろな方と議論している中で、検証についても信頼性のある事業者でないと安心して検証を任せられないということで、信頼のある事業者をどのように決めていけばいいのか、もしくはそれを世の中の人に知っていただけるのか、ということを議論してきていました。

そのような議論が進んでくれば進んでくるほど、では開発段階でどのようにしていけばいいのかということが問題になってきます。特に中小企業の皆様にとっては、コストのかかる話になってくるので、どこまで何をやればいいのかということも含めて、中小企業の方々がセキュリティ・バイ・デザインを実現する開発とは何をすればよいかということを、しっかりと考えていきたいということが、今回の事業の一つの大きなポイントになります。

実際に事業の前提となっているところをもう少し説明しますと、開発段階で実際に対策を行っている事業者は多くないというのが現状です。ではどのようなところをどこまで実施できているのかということが気になりますが、現状では脆弱性による損害が開発企業に生じてくるということが実際に起こっているわけでして、金額も1千万円を超えるような被害額になっているようなケースも国内のアンケートでは出てきています。このようなところをしっかりと考えながら、開発段階から脆弱性についてきちんと検証しながら開発を進めていくということが良いのではないかと。検証サービスが出てくると、ユーザー側にとってみれば、自分たちが使う前に検証サービスの方で検証してもらって、これは良い、これは悪いということになれば、良いものを使えばいいことになりますが、開発側からすると、開発したあとにそんなことを言われても困るということもあるので、開発段階でしっかり考えていく必要が出てきます。

今回我々が事業の中でやりたいと思っていることと、中小企業に対しても協力をお願いしたいことがあります。まだまだ対策が進められている中小企業はそんなに多くないと思っているので、現状どこまでやられているのかということと、それがどのぐらいの普及をしているのかということを、きちんと把握をしながら、ここまではみんな統一的にやるべき、ここから先はリスクに応じて段階的にレベルを上げていくところだと描き出していく必要があります。そこで、中小企業の皆様がいま開発していることをぜひ情報提供いただきたい。

例えば設計書や仕様書、ソースコードやファームウェア、もしくは実機をいただいて、それを委託している検証事業者に実際に検証していただいて、どのぐらいの対策が進められているのかということを明らかにします。同時に我々としては、中小企業の皆様の開発段階におけるガイドラインを示しながら、一方で検証事業者にも、大企業のようにあれもこれもやるというわけにはいかない中小企業向けの検証はどのようなことを考えなければならないのかというのをガイドラインとして示して、その2つがうまくマッチングするようなことを考えているところです。

奥田

伊藤

結果として、協力いただいている中小企業の皆様にも、脆弱性診断がアウトプットできるということですよね?

はい。開発段階の脆弱性診断を今回は経済産業省の事業として実施するので、中小企業の皆様にとっては情報提供していただいたり、実機を提供していただいたりということはありますが、費用をかけずに、我々の事業の中で、GMOサイバーセキュリティ byイエラエさんのような検証事業者に検証いただくことになります。なので、結果として、設計書・仕様書といったものを検証させていただいた場合には、開発の遅れや修正にかかるコストを低減するということで、設計段階できちんと修正点が見つかってくるということがあります。また、結果として開発される機器全体がセキュリティのレベルアップ、アシュアランスのレベルを向上することにつながっていき、開発段階できちんと検証してどこに脆弱性があるのかということを明らかにしながら開発の次のステップに進んでいけるということが、ご協力いただく中小企業の皆様にとっては非常に大きなメリットになるのではと考えています。

奥田

伊藤

次のステップは、脆弱性診断を実施しないと可視化できないところを、この制度で1度実行してみるということで、メリットはありますね。

考えたことがないという方も、ぜひご応募いただいて、1回見てもらうということが最初のステップとしてはすごく大事だと思います。

奥田

GMOサイバーセキュリティ by イエラエ について

伊藤

ご説明ありがとうございました。

続きまして、私どもの簡単なご説明になります。

GMOサイバーセキュリティ byイエラエという会社でございまして、特徴としては、最強のホワイトハッカー集団によるIoT診断を提供させていただいているということです。バイナリを読んだりとか、ファームウェアを読んだりとか、インターフェースを読んだりとか、テクニカルなことができます。

案外IoT機器は、ドローンもそうですけど、サービスの中の1個なのです。ドローンだけで動いているサービスでなくて、そこにはクラウドが連携されている、データを収集するための、それからドローンを動かすためのスマホアプリとかプロポとかコントローラーとか、これらを一括して皆様と一緒にセキュリティの設計から考えていける、そういった特徴を持っているのがGMOサイバーセキュリティ byイエラエという会社です。

では、改めて、脆弱性検証事業を行う背景や思いがあればお話しいただければと思います。

脆弱性検証促進事業の背景と思い

先ほどお話ししましたように、我々としてはIoT機器のセキュリティレベルを上げていくという中で、検証事業を普及させていこうと考えているわけです。その中で、中小企業の皆様も一緒になって取り組んでいける環境作りをしていきたいということがあります。製品開発が終わってから検証してもらって気付くということではなくて、開発段階における検証、これをどのように実施していけばいいのかというのを明らかにしていきたいと。

一方で、セキュリティ側からだけ見ていると、とてもレベルの高い、中小企業がついていけない検証を求めていっても仕方がないので、いまそれぞれ中小企業の皆様がどの程度まで検討されていて、対策をとられているのかを我々としてもしっかりと把握をしながら、その次の段階として何をすべきかをきちんと描き出すことによって、徐々に日本の開発段階におけるセキュリティの段階を挙げていきたいという思いがあるので、中小企業の皆様にご協力をいただいて、事業を進めていきたいというところです。

奥田

伊藤

先ほどの説明の中に、損害額1千万円~1億円という数字がありましたが、これはどのような金額の算出なのでしょうか?

ケースによりますが、イメージしやすいのはリコールが発生してしまうというもの、もしくは自社製品を使い続けると問題が起こるので製品回収したり、ソフトウェアのパッチを開発して展開して使ってもらったりということが一緒になってきますので、そこに非常にコストがかかります。もしくは、ケースによってはお客様に対するお詫びの費用も当然発生する可能性がある、これらを含めて非常にコストがかかってきますし、弁護士費用も含めて、後追いになればなるほどいろんな費用がかかると思っていただければと。

奥田

伊藤

さらに、評判リスクや事業のレピュテーションリスクなどを換算すると、もっと損害は大きくなります。

そうですね、そこはなかなか先ほどの金額にはカウントできないところもあります。

実際にGMOサイバーセキュリティ byイエラエさんがこれまで取り組まれていて、お客様の対応で苦労された事例はありますか?

奥田

伊藤

先ほど奥田さんの説明にあった「セキュリティ・バイ・デザイン」が非常に重要です。我々が困るケースはリリースの最後に脆弱性診断を行い、「リリースに間に合わせるためにここまでにやってください」という、最後にセキュリティを無理やりやっているところ。我々から見ると、「仕様書を先に見せてもらえたらそこで問題が潰せたのに」というようなケースが結構多いのです。

ことが起こっている、あるいはポイント・オブ・ノーリターンが過ぎて工場出荷前という段階でご相談いただくと後戻りが大きくなるので、設計開発段階、まさにセキュリティ・バイ・デザインを考えるところから開発して作っていくところまで、一気通貫の中でこのような脆弱性診断を行い、我々みたいなセキュリティのエンジニアを混ぜていただいて物事を考えると、手戻りが少なくてセキュリティ対策ができると思うのですが、やはり後ろになってしまうことが困るところです。

今回の事業の中でも、実機を提供いただくこともありますが、設計書だけしかなくてもぜひ応募いただいて、その段階から見ていくことが大事です。

奥田

事業のスケジュール

伊藤

本事業は中小企業にもメリットが高いと思うのですが、どのようなスケジュール感で進んでいくのでしょうか?

いま、まさにお声掛けをさせていただいて、中小企業の皆様から応募いただくというフェーズになっていまして、個別の検証期間は1か月程度です。

この検証期間で徐々にケースを蓄えていくということを考えていまして、個々の事業者は1か月程度で検証結果が出て、フィードバックされると思っていただいてよいですけど、事業全体としては今年度末に開発段階で中小企業がどのように考えればいいのかというガイドライン、それと検証事業者のガイドラインをまとめていくスケジュール感で動いていければなと思っています。

奥田

伊藤

事業者にとっては、脆弱性診断が無料で受けられるということで、メリットがかなりある政策だと思うのですが、応募の空き枠はどうなっているのでしょうか?

計画の半分程度までは事業者様に応募いただいている状態で、残り半分を埋めていくという段階です。できるだけ早く、対象になる事業者を決めて次のフェーズへ進んでいきたいと考えています。

奥田

情報の管理について

伊藤

事業者にとっては機微な情報を経済産業省に共有していくという制度でもあるのですが、情報の管理はどのような状況でしょうか?

確かに、実際に販売前の開発途中の非常に企業秘密にあたるようなものを提供いただいて、それを検証していくということになりますので、検証事業者の信頼性が非常に大事だと思っています。今回の事業でいうと、そのような情報をきちんと管理できる事業者に対して検証をお願いするということにしています。その一つとしてGMOサイバーセキュリティ byイエラエさんもありますが、信頼できるというだけでなく契約の中でも情報の扱いをきちんとやると、我々とGMOサイバーセキュリティ byイエラエさんとの契約の中で結ばせていただきますし、そのようなことをきちんと実施しますということを、ご協力いただく中小企業の皆様にも提示しながら進めていきます。

奥田

伊藤

我々も、情報管理の工夫として、入退室の管理、人の制限、情報の制限、この3つのレイヤーにおいて、皆様の情報をしっかりと守りながら本事業に参画させていただいていますので、ご安心いただければと思っています。

提供いただいた設計書や機器の返却方法はどのようにお考えでしょうか?

まず、提供いただいて、脆弱性の検証をしますので、脆弱性が見つかってくると思います。

それは、提供いただいた中小企業の皆様にお返しいたします。具体的にここに脆弱性があるということをお伝えします。それ自体は我々の方で、個別の企業名が分かるという形で公表することはありません。ただ、一般化したうえで、こんなことがありますという形では使うかもしれません。

それから、預かった設計書や実機は当然お返しすることになるので、個別の契約の中できちんと取り決めさせていただきます。ただ1点だけ、実機の方はお預かりして検証する中でどうしても機器を壊しながら検証するみたいなことが必要になってくるので、廃棄してしまうことを前提に実機はご提供いただく必要があります。その点はご留意いただければと思います。

奥田

伊藤

ありがとうございます。

いろいろな種類の検証があって、たくさん進めていただくことになりますが、GMOサイバーセキュリティ byイエラエさんの場合、こんな検証が得意で、ぜひうちに来て欲しいといったことはありますか?

奥田

伊藤

我々は未知の脆弱性を検証していくということが得意分野です。未知のものを診断する時に何が必要かというと、攻撃者目線です。ドローンなどのIoT機器について、攻撃者から見てどんな攻撃をするとメリットが出るのかや、攻撃する入口(エントリーポイント)がどこかを、一般的な診断項目だけではなくて、攻撃者の観点からいうとどこなのかをチェックしていくということは有用性が高く、得意分野かなと思っています。小さいところをやるよりは、一番狙われがちなところからやる方が費用対効果もあるし、最終的には狙われがちのところを修正することが費用対効果の高い改修だと思います。「優先順位の付けやすさを攻撃者目線でやっていく」というところに、我々のストロングポイントがあります。

今回、かなり応募される事業者も多いと思うのですが、対象事業者が具体的に対応すべきことは何でしょうか?

検証させていただくために必要な材料をご提供いただくということが一番のメインになりますので、例えば設計書や実機、ソースコードなどをご準備いただいて提供いただくという形になります。

そのあと、スケジュールの打ち合わせをさせていただいて、準備を進めていただきます。

奥田

伊藤

検証した場合に、何か標記のようなものが発行されるのでしょうか?

この事業の中では、我々として特に何かこの事業に参加しましたということを公表する予定はありません。将来的には検証した既製品であることをうまく世の中にアピールできる制度作りは必要になってくるとは考えていますが、この事業の中ではそこまでは対応できていません。

奥田

伊藤

ちなみに、GMOインターネットグループでは、脆弱性診断を受けていただいた際に認証マークを発行しようと検討を進めています。

コストをかけて診断していただいて、それが一般の消費者の皆様に、この会社はセキュリティに気を遣っているということをうまく表示できると、単にセキュリティの担保だけでなくて、ものが売れる、ブランディングができる、その世界までいくと、セキュリティももっと進むと思っています。その一助となるマークとして検討しています。

事業者の方でこういうものを付けていただけると非常に浸透していくと思います。

奥田

伊藤

ありがとうございます。せひ、このようなマークが普及することで、結果的に「この会社がセキュリティに気を遣っている」と思っていただける世界観が作れると嬉しいと思い、進めています。

本事業は、事業者が引き続き検証したいと思った場合、補助金のような仕組みがあるのでしょうか?

事業の先に

この事業自体は今年のある切り口でワンショット切り取って、中小企業の現状を把握しながらガイドライン作りを進めていくことになりますが、中小企業の政策の中でいえば、IT機器の政策でいうと、「ものづくり補助金」の制度があるので、これらを積極的に活用していただくことで、検証の費用をカバーしていただける仕組みになっています。検証は1回だけやればよいというのではなく、継続的に検証しながら製品のセキュリティレベルを上げていくことが必要になってくると思うので、我々の各種の補助制度をうまく使っていただきながら継続していただけるとありがたいと思います。

奥田

伊藤

今回の検証事業で一番良いところは、どこのポイントで何をやるのかがかなり明白になることです。継続的にやっていく時に、1回1回ゼロベースでやるのではなくて、例えば「仕様書レベルではここでやっておこう」、逆に「実機レベルではバージョンアップだからここでよい」などが見える化できるのが、サステナブルな事業検証というか、セキュリティの環境を作っていく中で重要であると思うので、今回の事業を1回活用いただいて、どこが更新ポイントなのか、どこがいいのかを見定めていただけるといいですね。

そうですね。「うちはあまりセキュリティを考えていないからこの事業に応募するのはどうかな?」と思っている方こそぜひ応募いただければと思います。

奥田

伊藤

リスクがない形でできる制度であると思うので、ぜひご活用いただきたいですね。

本日はお話しいただきましてありがとうございました。対象事業者、経済産業省、検証事業者の三者いずれにもかなりメリットがある制度だと思っています。引き続き検証事業者もがんばりますし、対象事業者の方々にもぜひ応募いただきたいと思います。

ぜひいいものを一緒になって作っていければと思いますのでよろしくお願いします。

奥田

アーカイブ公開

今回のブース内ステージ

経済産業省「開発段階におけるIoT機器の脆弱性検証促進事業」の映像はアーカイブ公開もしていますので、以下より是非ご視聴ください。

さいごに

この度は会場へお越しいただき、

また、レポート記事をお読みいただきありがとうございます。

JapanDrone2022の開催レポートは、「Vol.01~Vol.04」を掲載しております。

ぜひご覧いただければと思います。

ブログの著者欄

採用情報

関連記事

KEYWORD

CATEGORY

-

技術情報(564)

-

イベント(210)

-

カルチャー(54)

-

デザイン(55)

-

インターンシップ(2)

TAG

- "eVTOL"

- "Japan Drone"

- "ロボティクス"

- "空飛ぶクルマ"

- 5G

- Adam byGMO

- AdventCalender

- AGI

- AI

- AI 機械学習強化学習

- AIエージェント

- AI人財

- AMD

- APT攻撃

- AWX

- BIT VALLEY

- Blade

- blockchain

- Canva

- ChatGPT

- ChatGPT Team

- Claude Team

- cloudflare

- cloudnative

- CloudStack

- CM

- CNDO

- CNDT

- CODEBLUE

- CODEGYM Academy

- ConoHa

- ConoHa、Dify

- CS

- CSS

- CTF

- DC

- design

- Designship

- Desiner

- DeveloperExper

- DeveloperExpert

- DevRel

- DevSecOpsThon

- DiceCTF

- Dify

- DNS

- Docker

- DTF

- Excel

- Expert

- Experts

- Felo

- GitLab

- GMO AIR

- GMO AIロボティクス大会議&表彰式

- GMO DESIGN AWARD

- GMO Developers Day

- GMO Developers Night

- GMO Developers ブログ

- GMO Flatt Security

- GMO GPUクラウド

- GMO Hacking Night

- GMO kitaQ

- GMO SONIC

- GMOアドパートナーズ

- GMOアドマーケティング

- GMOイエラエ

- GMOインターネット

- GMOインターネットグループ

- GMOクラウド]

- GMOグローバルサイン

- GMOコネクト

- GMOサイバーセキュリティbyイエラエ

- GMOサイバーセキュリティ大会議

- GMOサイバーセキュリティ大会議&表彰式

- GMOソリューションパートナー

- GMOデジキッズ

- GMOブランドセキュリティ

- GMOペイメントゲートウェイ

- GMOペパボ

- GMOメディア

- GMOリサーチ

- GMO大会議

- Go

- GPU

- GPUクラウド

- GTB

- Hardning

- Harvester

- HCI

- INCYBER Forum

- iOS

- IoT

- ISUCON

- JapanDrone

- Java

- JJUG

- K8s

- Kaigi on Rails

- Kids VALLEY

- KidsVALLEY

- Linux

- LLM

- MCP

- MetaMask

- MySQL

- NFT

- NVIDIA

- NW構成図

- NW設定

- Ollama

- OpenStack

- Perl

- perplexity

- PHP

- PHPcon

- PHPerKaigi

- PHPカンファレンス

- Python

- QUIC

- Rancher

- RPA

- Ruby

- Selenium

- Slack

- Slack活用

- Spectrum Tokyo Meetup

- splunk

- SRE

- sshd

- SSL

- Terraform

- TLS

- TypeScript

- UI/UX

- vibe

- VLAN

- VS Code

- Webアプリケーション

- WEBディレクター

- XSS

- アドベントカレンダー

- イベントレポート

- インターンシップ

- インハウス

- オブジェクト指向

- オンボーディング

- お名前.com

- カルチャー

- クリエイター

- クリエイティブ

- コーディング

- コンテナ

- サイバーセキュリティ

- サマーインターン

- システム研修

- スクラム

- スペシャリスト

- セキュリティ

- ソフトウェアテスト

- チームビルディング

- デザイナー

- デザイン

- テスト

- ドローン

- ネットのセキュリティもGMO

- ネットワーク

- ビジネス職

- ヒューマノイド

- ヒューマノイドロボット

- フィジカルAI

- プログラミング教育

- ブロックチェーン

- ベイズ統計学

- マイクロサービス

- マルチプレイ

- ミドルウェア

- モバイル

- ゆめみらいワーク

- リモートワーク

- レンタルサーバー

- ロボット

- 京大ミートアップ

- 人材派遣

- 出展レポート

- 動画

- 協賛レポート

- 基礎

- 多拠点開発

- 大学授業

- 宮崎オフィス

- 展示会

- 広告

- 強化学習

- 形

- 応用

- 情報伝達

- 技育プロジェクト

- 技術広報

- 技術書典

- 採用

- 採用サイトリニューアル

- 採用活動

- 新卒

- 新卒研修

- 日本科学未来館

- 映像

- 映像クリエイター

- 暗号

- 業務効率化

- 業務時間削減

- 機械学習

- 決済

- 物理暗号

- 生成AI

- 色

- 視覚暗号

- 開発生産性

- 開発生産性向上

- 階層ベイズ

- 高機能暗号

PICKUP